فهرست محتوا

WAF چیست و چگونه کار میکند؟

این سوال برای بسیاری از صاحبان وبسایتها و کسبوکارهای آنلاین مطرح است. WAF یا فایروال وباپلیکیشن یکی از ابزارهای قدرتمند امنیت سایبری است که به شما کمک میکند تا وبسایتها و اپلیکیشنهای آنلاین خود را در برابر حملات سایبری محافظت کنید. با افزایش روزافزون قدرت و پیچیدگی حملات سایبری، ابزارهایی مانند WAF اهمیت بسیاری در حفظ امنیت اطلاعات و زیرساختهای دیجیتال پیدا کردهاند.

به زبان ساده، WAF یک سیستم مانیتورینگ و فیلترینگ ترافیک است که از وباپلیکیشنها در برابر تهدیداتی نظیر SQL Injection، Cross-Site Scripting (XSS) و حملات DDoS محافظت میکند. این ابزار با بررسی ترافیک ورودی به وبسایت شما، درخواستهای مشکوک را شناسایی و مسدود میکند و بدین ترتیب از بروز خسارات احتمالی جلوگیری میکند.

آشنایی با انواع WAF

مبتنی بر شبکه

WAF مبتنی بر شبکه (Network-based WAF)، نوعی فایروال وباپلیکیشن است که معمولا بر روی یک دستگاه سختافزاری اختصاصی پیادهسازی میشود. این نوع WAFها به شکلی محلی راهاندازی شده و این مسئله باعث میشود تا میزان وبسایتها تا حد زیادی کاهش پیدا کند و علاوهبراین WAF مبتنی بر شبکه میتواند با طیف گستردهای از تهدیدات سایبری مقابله کند. با این حال این نوع WAF گرانتر از سایر مدلها بوده و تجهیزات آن نیاز به نگهداری منظم دارند.

مبتنی بر هاست

WAF مبتنی بر هاست (Host-based WAF)، فایروال وباپلیکیشن نرمافزاری است که بر روی سروری که وباپلیکیشنها بر روی آن قرار دارند، نصب شده و میتوان آن را به صورت کامل با کدهای یک اپلیکیشن و یا وبسایت ادغام کرد. از میان مهمترین مزایای این نوع WAF، میتوان به قیمت پائین و سفارشیسازی بالا اشاره کرد. استفاده از WAF مبتنی بر هاست نیاز به تهیه تجهیزات سختافزاری اختصاصی نداشته و میتوانید به آسانی آن را بر روی هر نوع وبسروری (انجینایکس، آپاچی و …) اجرا کنید. با این حال، این WAFها زیادی را مصرف میکنند و مدیریت و راهاندازی آنها نیز دشوارتر از سایر انواع WAF بوده و نیاز به زمان بیشتری دارد.

مبتنی بر ابر

WAF مبتنی بر ابر (Cloud-based WAF)، نوعی فایروال وباپلیکیشن است که توسط شرکتهای ارائهدهنده خدمات ابری فروخته و مدیریت میشود. WAF مبتنی بر ابر معمولا از قیمت خوبی برخوردار بوده و راهاندازی آنها نیز بسیار ساده میباشد. از آنجایی که این نوع WAFها توسط شرکتهای شخص ثالث مدیریت میشوند، بنابراین قبل از خرید باید مطمئن شوید که میتوانید سیاستهای امنیت سایبری خود را بر روی آنها اعمال کنید. قیمت مناسب، بالا، داشتن ماهیت توزیعی، بهروزرسانی خودکار و استفاده و راهاندازی آسان از مهمترین مزیتهای این نوع WAF هستند.

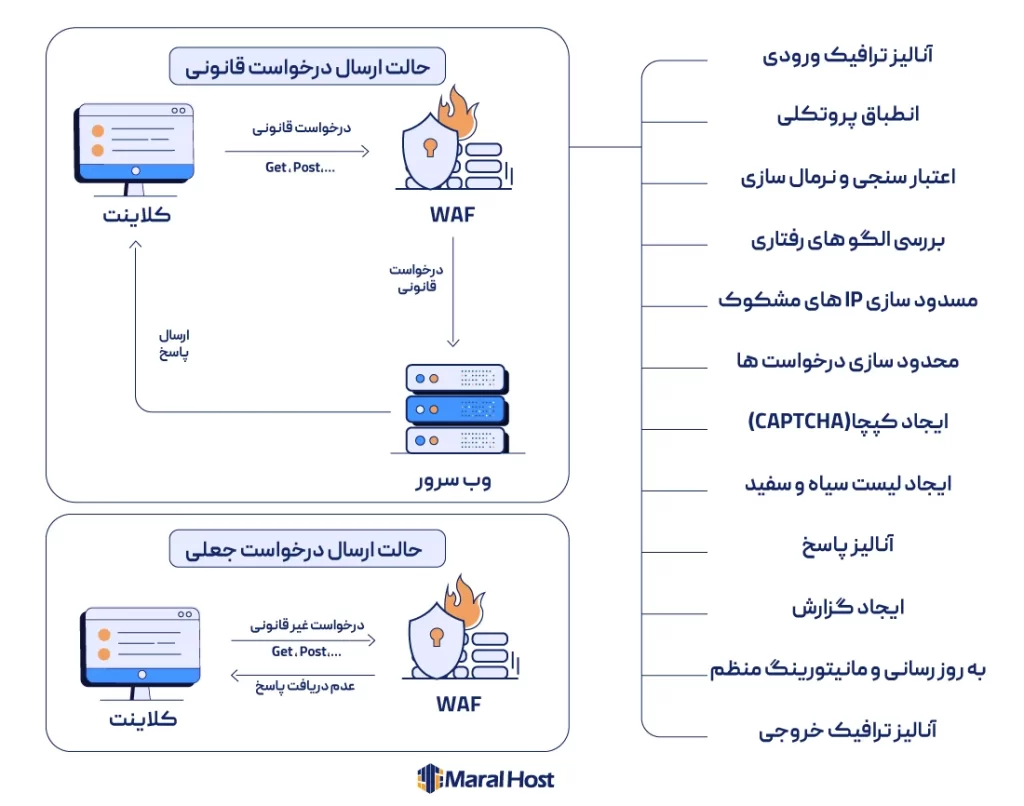

WAF چگونه کار میکند؟

WAFها میان کاربران و وباپلیکیشنها قرار گرفته و درخواستهایی که میان آنها ردوبدل میشوند را با دقت بالایی مورد آنالیز قرار میدهند و اگر درخواستی الگوی رفتاری مشکوکی داشته باشد و یا از قوانین و دستورالعملهای امنیتی موجود تبعیت نکند، فورا آن را مسدود کرده و IPهای مرتبط با آن را نیز در لیست سیاه قرار میدهند. WAF این امکان را به ما میدهد تا با توجه به نیازهای وبسایت خود و برای مقابله با حملات سایبری، سیاستها و دستورالعملهای امنیتی مختلفی را ایجاد کنیم. به عنوان مثال برای مانیتورینگ ترافیک ورودی میتوانیم قوانین سختگیرانهتری را اعمال کنیم و یا به منظور جلوگیری از حملات DDoS پهنایباند وبسایت خود را کاهش دهیم. یا مثلا میتوانیم کاربرانی که رفتاری مشکوک دارند را مجبور به حل پازل کنیم و یا IPهایی که مرتبط با کشوری خاص هستند را به کل مسدود کنیم. WAF برای فیلتر کردن ترافیک باید از یکی از دو تکنیک Whitelist و Blacklist و یا ترکیبی از آنها استفاده کند که در ادامه با آنها آشنا میشوید.

Whitelist

تکنیک Whitelist (به آن مدل امنیتی مثبت هم میگویند) به صورت پیشفرض تمام درخواستها را مسدود کرده و تنها به درخواستهای مورد اعتماد اجازه ورود به سرور را میدهد. این تکنیک این امکان را به شما میدهد تا فهرستی از IPهای مجاز و مورد اطمینان تهیه کنید و در نتیجه سایر IPهایی که در لیست قرار ندارند، مسدود خواهند شد. با استفاده از تکنیک Whitelist نسب به Blacklist منابع کمتری مصرف میشود. توجه داشته باشید که WAFهایی که از تکنیک Whitelist استفاده میکنند، ممکن است به اشتباه آدرس IP را در لیست IPهای غیر مجاز قرار دهند.

Blacklist

در این روش، WAF درخواستهایی که رفتاری مشکوک داشته و منطبق با الگوها و دستورالعملهای امنیتی تعیین شده نیستند را مسدود کرده و IPهای مرتبط با آنها را نیز در لیست سیاه قرار میدهد و در نتیجه تنها درخواستهایی میتوانند به سمت سرور ارسال شوند که در لیست سیاه قرار ندارند. این نوع تکنیک بیشتر مناسب وبسایتهایی است که روزانه حجم زیادی از درخواستهای HTTP را دریافت میکنند. به این تکنیک مدل امنیتی منفی نیز میگویند.

رویکرد ترکیبی (Hybrid)

در این روش، WAF به صورت همزمان از تکنیکهای Whitelist و Blacklist استفاده میکند.

مراحل کار WAF

آنالیز ترافیک ورودی

یکی از مراحل کلیدی در عملکرد WAF، آنالیز ترافیک ورودی به وبسایت یا اپلیکیشن است. این فرآیند شامل بررسی دقیق تمام دادههایی است که به سرور شما ارسال میشود تا تهدیدات بالقوه شناسایی و مسدود شوند. در ادامه مراحل اصلی کار WAF در این بخش توضیح داده شده است:

دریافت و مانیتورینگ ترافیک ورودی

WAF تمامی درخواستهایی که به وبسایت شما ارسال میشوند را در لحظه بررسی میکند. این ابزار پیش از ارسال این ترافیک به سرور اصلی، یک لایه امنیتی ایجاد کرده و دادهها را برای نشانههای حملات سایبری بررسی میکند.

شناسایی الگوهای مشکوک

WAF با استفاده از الگوریتمهای پیشرفته و قوانین از پیش تعریفشده، الگوهای مشکوک در درخواستها مانند SQL Injection، Cross-Site Scripting (XSS)، یا تلاش برای دسترسی غیرمجاز به دادهها را شناسایی میکند.

مسدودسازی درخواستهای غیرمجاز

پس از شناسایی تهدید، WAF درخواستهای مشکوک را مسدود کرده و مانع از رسیدن آنها به سرور اصلی میشود. این فرآیند به محافظت از دادههای حساس و جلوگیری از اختلال در عملکرد وبسایت کمک میکند.

ثبت و گزارشدهی

تمامی فعالیتها، اعم از شناسایی و مسدودسازی، در سیستم WAF ثبت میشود. این اطلاعات میتواند برای تحلیل امنیتی، بهبود تنظیمات WAF، و شناسایی الگوهای جدید حملات استفاده شود.

پشتیبانی از قوانین سفارشی

WAF به مدیران وبسایت این امکان را میدهد که قوانین امنیتی را بر اساس نیازهای خاص وبسایت خود سفارشی کنند، بنابراین میتوانند محافظت دقیقی را برای اپلیکیشن خود ایجاد کنند.

آنالیز ترافیک ورودی یکی از مهمترین مراحل در کارکرد WAF است که امنیت وبسایت را تضمین میکند. این فرآیند به شما اطمینان میدهد که تنها ترافیک مجاز و امن به سرور شما دسترسی پیدا میکند، در حالی که درخواستهای مشکوک به طور موثر فیلتر میشوند.

انطباق پروتکلی

در مرحلهای دیگر از عملکرد WAF چیست و چگونه کار میکند؟، این ابزار باید مطمئن شود که درخواستهای دریافتی مطابق با استانداردهای پروتکلهای HTTP و HTTPS هستند. این انطباقسنجی تضمین میکند که درخواستها بهدرستی ساخته شدهاند و هیچ گونه تلاش برای سوءاستفاده یا حمله به ساختار پروتکل وجود ندارد.

نحوه عملکرد WAF در بررسی انطباق:

-

بررسی ساختار درخواستها:

WAF هدرها، پارامترها، و محتوای درخواستهای ورودی را بررسی میکند تا اطمینان حاصل کند که این درخواستها با استانداردهای پروتکل HTTP و HTTPS مطابقت دارند. -

تأیید ارتباط امن:

در مواردی که از پروتکل HTTPS استفاده میشود، WAF صحت گواهی SSL/TLS و امنیت ارتباط رمزنگاریشده را ارزیابی میکند. این کار از حملاتی مانند Man-in-the-Middle جلوگیری میکند. -

شناسایی درخواستهای غیرمعمول:

درخواستهایی که حاوی مقادیر مشکوک یا ناسازگار با استانداردهای HTTP و HTTPS هستند، توسط WAF شناسایی و مسدود میشوند. -

ایجاد گزارش:

WAF تمامی درخواستهای غیرمنطبق را در گزارش امنیتی خود ثبت میکند و این اطلاعات را برای تحلیلهای امنیتی در آینده نگهداری میکند.

با این اقدامات، WAF اطمینان حاصل میکند که تنها درخواستهای مجاز و امن به سرور و اپلیکیشن شما دسترسی پیدا کنند. این فرآیند بخش مهمی از محافظت در برابر حملاتی است که سعی دارند از نقصهای موجود در پیادهسازی پروتکلهای HTTP و HTTPS سوءاستفاده کنند.

اعتبار سنجی و نرمالسازی

WAF با استفاده از تکنیکهای اعتبارسنجی و نرمالسازی، مانع از حملاتی میشود که از آسیبپذیریهای مرتبط با رمزنگاری، اسکیپینگ و فرمتینگ سوءاستفاده میکنند. در این مرحله میتوان تا حد زیادی از حملات تزریق اسکیوال و XSS جلوگیری کرد.

توجه: استفاده از تکنیک نرمالسازی اختیاری است.

بررسی الگوهای رفتاری

WAF با استفاده از دستورالعملها و سیاستهای امنیتی که توسط دارنده وبسایت ایجاد میشوند، الگوهای رفتاری درخواستهای ارسالی را مورد بررسی قرار میدهد و اگر درخواستی الگوی رفتاری مشکوکی داشته باشد، فورا آن را مسدود میکند.

مسدودسازی IPهای مشکوک

ما میتوانیم در پایگاهداده (MySQL ،MongoDB، MariaDB و …) خود فهرستی سیاه از IPها و دامنههایی که قبلا درخواستهای مخربی را ارسال کردهاند، تهیه کنیم و WAF به محض دریافت درخواستی از طرف آنها، بلافصاله مسدودشان میکند.

محدودسازی درخواستها

ما با استفاده از WAF میتوانیم تعداد درخواستهایی که از طرف آدرسهای IP مختلفی ارسال میشوند را محدود کنیم. انجام این کار به ما در شناسایی و مقابله با حملات بروتفورس و دیداس کمک فراوانی میکند.

ایجاد CAPTCHA (اختیاری)

یکی از ویژگیهای پیشرفته WAF، توانایی آن در مدیریت فعالیتهای مشکوک کاربران است. در صورتی که WAF متوجه شود یک کاربر خاص رفتار غیرعادی یا مشکوکی دارد، از او میخواهد تا CAPTCHA را حل کند یا یک پازل ساده را تکمیل کند. این کار به شناسایی تفاوت بین انسانها و رباتهای مخرب کمک میکند.

نقش CAPTCHA در امنیت:

- شناسایی رباتها:

با استفاده از CAPTCHA، WAF تشخیص میدهد که آیا فعالیت مشکوک از طرف یک انسان است یا یک ربات. - جلوگیری از حملات خودکار:

CAPTCHA ابزار موثری برای متوقف کردن حملات خودکاری مانند Brute Force یا حملات DDoS است.

مدیریت لیستهای سیاه و سفید توسط WAF:

علاوه بر استفاده از CAPTCHA، WAF برای مدیریت دسترسی کاربران، از لیست سیاه (Blacklist) و لیست سفید (Whitelist) استفاده میکند.

-

لیست سیاه:

- WAF میتواند آدرسهای IP، دامنهها یا کاربران خاصی را که رفتار مشکوک یا مخرب دارند، به لیست سیاه اضافه کند.

- این کاربران به طور دائم یا موقت از دسترسی به وبسایت مسدود میشوند.

-

لیست سفید:

- در مقابل، آدرسهای IP یا کاربران مورد اعتماد میتوانند در لیست سفید قرار بگیرند.

- این کاربران بدون هیچ محدودیتی به وبسایت دسترسی خواهند داشت، حتی اگر رفتار غیرمعمولی نشان دهند.

مزیت این فرآیند:

- افزایش امنیت: شناسایی سریع و جلوگیری از فعالیتهای غیرمجاز.

- کاهش ترافیک ناخواسته: با مسدودسازی رباتها و کاربران مشکوک، عملکرد وبسایت بهبود پیدا میکند.

- صرفهجویی در منابع: منابع سرور برای کاربران واقعی حفظ میشود.

این اقدامات باعث میشود که WAF بتواند به طور هوشمندانه از وبسایت شما در برابر تهدیدات محافظت کند و تجربه کاربری امنتری را برای بازدیدکنندگان واقعی فراهم کند.

WAF فهرستی سیاه و سفید از IPهای ارسالی ایجاد میکند. فهرست سیاه دارای IPهایی با رفتار مشکوک و ترافیک مخرب هستند و توسط WAF مسدود میشوند. فهرست سفید نیز شامل IPهایی است که رفتار آنها با دستورالعملهای امنیتی ایجاد شده، تطابق دارند و فایروال وباپلیکیشن به چنین درخواستهای اجازه میدهد تا به سمت وبسرور و یا سرور ارسال شوند.

آنالیز پاسخ

WAF همچنین پاسخهای HTTP ایجاد شده توسط سرورها و وبسرورها را نیز مورد آنالیز قرار میدهد تا مطمئن شود که سرورها نیز دادهها و فایلهای مخربی را به سمت کلاینتها ارسال نمیکنند.

ایجاد گزارش

WAF گزارشیهایی را در رابطه با درخواستها، IPهای مشکوک، فهرست سیاه و سفید، حملات شناسایی شده و همچنین عملیاتهای انجام شده، ایجاد کرده و آنها را در اختیار دارنده وبسایت قرار میدهد.

بهروزرسانی و مانتورینگ منظم

WAF به صورت منظم ترافیک ورودی و خروجی را مورد بررسی قرار داده و دستورالعملهای موجود را بهروزرسانی میکند.

آنالیز ترافیک خروجی (اختیاری)

دارندگان وبسایت با استفاده از WAF میتوانند ترافیک خروجی را نیز مورد تجزیهوتحلیل قرار دهند زیرا گاهی اوقات ممکن است درخواستهای خروجی از سرورها نیز حاوی اطلاعات حساسی باشند و به اشتباه منتشر شوند.

توجه: مراحل فوق لزوما به ترتیب انجام نمیشوند.

WAF از چه حملاتی جلوگیری میکند؟

تزریق اسکیوال

یکی از رایجترین و خطرناکترین آسیبپذیریهای امنیتی است که هکرها از آن برای نفوذ به پایگاههای داده استفاده میکنند. این حمله زمانی رخ میدهد که مهاجم با ارسال کدهای مخرب SQL از طریق ورودیهای ناامن مانند فرمها، URLها یا کوئریهای پایگاه داده، سیستم را فریب داده و کنترل پایگاه داده را به دست میگیرد.

هدف از SQL Injection:

دسترسی غیرمجاز به دادهها:

هکر میتواند به اطلاعات حساس مانند نام کاربری، رمز عبور، و اطلاعات مالی دسترسی پیدا کند.

دستکاری دادهها:

مهاجم قادر است دادههای پایگاه داده را حذف، تغییر یا اضافه کند.

کنترل کامل سرور:

در موارد پیشرفتهتر، هکر میتواند از این روش برای کنترل کامل سرور استفاده کند.

حمله XSS

در حمله XSS (مخفف Cross-Site Scripting)، فرد هکر اسکریپتهای مخرب و قابلاجرایی را وارد کدهای یک وبسایت و یا اپلیکیشن مورد اعتماد میکند. در این حمله معمولا فرد مهاجم لینک آلودهای را به افراد مختلفی ارسال کرده و سپس آنها را ترغیب میکند تا بر روی آن کلیک کنند.

حمله CSRF

حمله CSRF (مخفف Cross-Site Request Forgery)، نوعی حمله سایبری است که در آن فرد هکر باعث میشود تا کاربران قانونی وبسایتی به صورت ناخواسته درخواست مخربی را به سمت آن ارسال کنند. این نوع حملات به این دلیل رخ میدهند که برخی وبسایتها نمیتوانند درخواستهای عادی و آنهایی که بدون رضایت کاربر انجام میشوند را از هم تفکیک کنند.

ربایش سشن

ربایش سشن یا Session Hijacking نوعی حمله سایبری است که در آن هکرها با سوءاستفاده از آسیبپذیریهای موجود در سشنهای فعال میان کاربران و سرورها، به اطلاعات حساس و دسترسیهای کاربر دست مییابند. این حمله که به آن ربایش کوکی یا ربایش سشن TCP نیز گفته میشود، میتواند پیامدهای جدی برای امنیت کاربران و سرویسها به همراه داشته باشد.

چگونه ربایش سشن انجام میشود؟

- شنود بستههای داده (Packet Sniffing):

مهاجم از ابزارهای شنود برای رهگیری کوکیها یا اطلاعات سشن کاربر در شبکه استفاده میکند. - تزریق داده:

هکر دادههای مخرب را به سشن فعال کاربر وارد کرده و دسترسی غیرمجاز به سیستم یا حساب کاربری ایجاد میکند. - جعل کوکی (Cookie Spoofing):

مهاجم با جعل کوکیها، خود را به عنوان کاربر قانونی به سرور معرفی میکند.

راههای پیشگیری:

- استفاده از پروتکل HTTPS برای رمزنگاری دادهها.

- تنظیم زمان انقضای کوتاه برای سشنها.

- استفاده از Token-Based Authentication برای افزایش امنیت.

آسیبپذیری LFI (Local File Inclusion) چیست؟

آسیبپذیری LFI یا شاملسازی فایل محلی، یک نوع ضعف امنیتی در وبسایتها یا اپلیکیشنهاست که به هکرها اجازه میدهد فایلهای محلی سرور را بارگذاری و دستورات مخربی را اجرا کنند. این آسیبپذیری معمولاً به دلیل نبود اعتبارسنجی مناسب در فیلدهای ورودی ایجاد میشود و یکی از خطرناکترین تهدیدات امنیتی محسوب میشود.

چگونه LFI کار میکند؟

- هکر با وارد کردن مسیری خاص در فیلد ورودی، فایلهای حساس سرور مانند فایلهای پیکربندی یا کدهای اجرایی را هدف قرار میدهد.

- در برخی موارد، فایلهای آسیبدیده میتوانند شامل دستورات مخرب باشند که توسط سرور اجرا میشوند.

حمله بروتفورس

حمله بروتفورس (Brute-Force Attack) نوعی حمله سایبری است که در آن فرد مهاجم با استفاده از روش آزمون و خطا تلاش میکند تا مشخصات ورود به سیستم کاربران (نام کاربری، گذرواژه و …) را حدس بزند.

حمله DDoS

دیداس یا DDoS (مخفف Distributed Denial-of-Service)، حملهای است که در آن فرد هکر با ارسال حجم سنگینی از ترافیک جعلی به سمت سرور هدف خود باعث ایجاد اختلال و یا از کار افتادن آن شده و در نتیجه کاربران قانونی نمیتوانند به وبسایت یا اپلیکیشنی که بر روی آن سرور قرار دارد، دسترسی پیدا کنند.

نشت دادهها

نشت دادهها (Data Leakage) اشاره به انتشار غیرمجاز و تصادفی اطلاعات و فایلهای حساس یک سازمان و یا شرکت دارد. فيشینگ، حملات سایبری، خطای انسانی، سرقت گوشی و لپتاپ و استفاده از گذرواژههای ضعیف از مهمترین دلایل نشت دادهها هستند.

چرا باید از WAF استفاده کنیم؟

استفاده از WAF (Web Application Firewall) یک گام اساسی برای محافظت از وبسایتها و اپلیکیشنهای آنلاین در برابر تهدیدات امنیتی است. این ابزار قدرتمند نه تنها امنیت وبسایت شما را تضمین میکند، بلکه در بهبود عملکرد، کاهش هزینهها و افزایش اعتبار کسبوکار نیز نقش مهمی ایفا میکند. در ادامه، به دلایل اصلی استفاده از WAF میپردازیم:

-

کمک به بهبود عملکرد سایر سیستمهای امنیتی:

WAF به عنوان یک لایه امنیتی اضافی، سایر سیستمهای امنیتی مانند آنتیویروس و IDS/IPS را تقویت میکند. -

مقیاسپذیری و سفارشیسازی بالا:

WAF قابلیت تنظیم قوانین خاص برای پاسخ به نیازهای کسبوکار شما را دارد و با تغییرات حجم ترافیک سازگار است. -

امکان تفکیک ترافیک قانونی و جعلی:

WAF با شناسایی و فیلتر کردن ترافیک جعلی، دسترسی به وبسایت شما را تنها برای کاربران قانونی ممکن میسازد. -

واکنش سریع به تهدیدات امنیتی:

این ابزار میتواند به صورت خودکار و سریع به تهدیدات امنیتی پاسخ دهد و از آسیبهای احتمالی جلوگیری کند. -

خودکارسازی تسکهای امنیتی:

با استفاده از WAF، بسیاری از وظایف امنیتی به صورت خودکار انجام میشوند، که این امر زمان و هزینه را کاهش میدهد. -

راهاندازی و مدیریت تقریباً آسان:

بسیاری از WAFها دارای رابط کاربری سادهای هستند و به راحتی میتوان آنها را نصب و مدیریت کرد. -

بهبود کسبوکار و افزایش اعتبار:

محافظت از وبسایت شما در برابر حملات سایبری باعث افزایش اعتماد کاربران و اعتبار کسبوکار شما میشود. -

بهبود عملکرد وباپلیکیشنها:

WAF با مدیریت ترافیک و کاهش فشار بر سرورها، به بهبود عملکرد کلی وبسایت و اپلیکیشنهای شما کمک میکند. -

سازگاری با CMSهای مختلف مانند وردپرس:

WAF با سیستمهای مدیریت محتوای متنوعی مانند وردپرس، جوملا و دروپال سازگار است. -

مقرونبهصرفه بودن:

با توجه به عملکرد و مزایای گسترده WAF، این ابزار راهکاری اقتصادی برای حفاظت از وبسایتها است. -

کمک به مقابله با حملات سایبری:

WAF به طور موثری از وبسایتها در برابر حملاتی مانند SQL Injection، XSS و DDoS محافظت میکند. -

سازگاری با انواع مختلف سرویسهای میزبانی:

این ابزار با سرورهای اختصاصی، اشتراکی و ابری به خوبی کار میکند. -

کاهش دانتایم:

WAF با جلوگیری از حملات سایبری و مدیریت بهینه ترافیک، از بروز قطعیهای ناخواسته جلوگیری میکند. -

محافظت از API:

WAF از APIها در برابر حملات سایبری محافظت میکند و به عملکرد امن آنها کمک میکند.

چالشها و محدودیتهای WAF

- مصرف بالای منابع در نوع سختافزاری و نرمافزاری

- عدم توانایی برای مقابله با تمام حملات سایبری

- امکان مسدودسازی درخواستهای قانونی

- امکان عدم مسدودسازی درخواستهای جعلی

- نیاز به نگهداری و بهروزرسانی منظم

- پیکربندی تقریبا پیچیده

- گرانی نوع سختافزاری

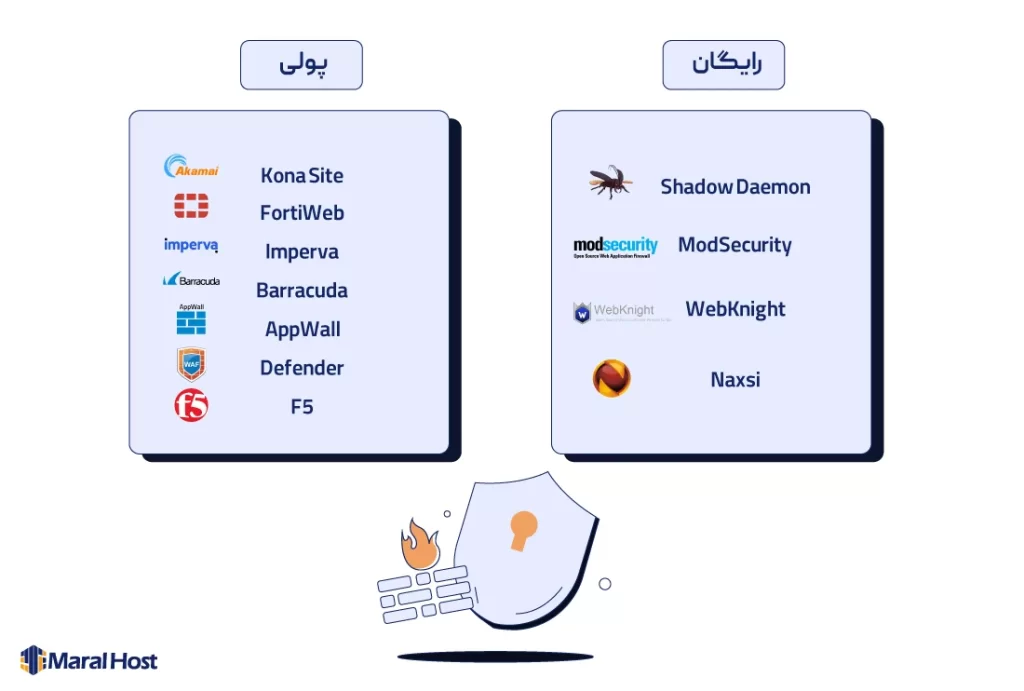

مهمترین WAFهای بازار کدامند؟

امروزه شرکتهای مختلفی سرویسهای WAF ارائه میدهند که هر کدام دارای مزایا، معایب و ویژگیهای مخصوصبهخود هستند. Barracuda، Imperva، FortiWeb، Kona Site Defender، AppWall و F5 از مهمترین WAFهای پولی هستند و از میان گزینههای رایگان نیز میتوان به ModSecurity و Shadow Daemon، Naxsi اشاره کرد.

نکاتی که در هنگام استفاده از WAF باید به آنها توجه کنید

- مطمئن شوید که WAF خریداری شده میتواند از حملات مورد نظر شما جلوگیری کند.

- در هنگام پیکربندی و تعیین سیاستهای امنیتی WAF نهایت دقت را بکار ببرید.

- از سازگاری آن با سیستم، سرور، وبسایت و یا اپلیکیشن خود اطمینان حاصل کنید.

- از قبل مشخص کنید که WAF را میخواهید به چه صورتی پیادهسازی کنید.

- مطمئن شوید که شرکت ارائهدهنده WAF به خوبی از آن پشتیبانی میکند.

- با دقت WAF مورد نظر خود را مورد ارزیابی و آزمایش قرار دهید.

- به صورت کامل با نحوه کار با WAF خریداری شده، آشنا شوید.

سؤالات متداول

آیا میتوان WAF را با سایر ابزارهای امنیتی ترکیب کرد؟

چگونه امنیت وباپلیکیشنهای خود را افزایش دهیم؟

آیا جایگزینی برای WAF وجود دارد؟

چرا استفاده از WAF مهم است؟