فهرست محتوا

در دنیای فناوری، امنیت یکی از نخستین دغدغههایی است که باید به آن فکر کنیم. در زمانی که هر صنعت و کسبوکاری برای خود وبسایت، اپلیکیشن و پلتفرم آنلاینی دارد، امن نگهداشتن این زیرساختها اهمیتی بیشازپیش پیدا میکند و توجه بیشتری میطلبد.در فضای میزبانی وب گزینههای مختلفی برای امن نگهداشتن زیرساخت وجود دارد. اما چطور بدانیم که این گزینهها چیست و چگونه باید آنها را انتخاب کنیم؟

فایروال یکی از سادهترین و درعینحال اثربخشترین گزینهها برای حفظ امنیت شبکهها، سرورها و دیگر زیرساختهای آنلاین است که در این مقاله بیشتر به آن خواهیم پرداخت. با ما همراه باشید.

فایروال به زبان ساده چیست؟

فایروال وسیلهای است که برای امنیت شبکه و نظارت بر ترافیک ورودی و خروجی آن مورد استفاده قرار میگیرد. این وسیله دورِ رایانه یا شبکه خصوصی شما حصاری میکشد و در نقطه ورودی مانند یک نگهبان یا دژبان عمل میکند. این نگهبان بر اساس مجموعهای از قوانین امنیتی، تعیین میکند که آیا دادههای ورودی و خروجی حق عبور از گذرگاه را دارند یا خیر.

با تعیین قوانین دلخواه و متناسب با شبکه خود این توانایی را دارید که دادهها و ترافیک موردنظرتان را به داخل یا خارج شبکه خصوصی خود انتقال دهید. در همین حال از ورود و خروج ترافیکی که با خواستههای شما مطابقت ندارد و بر اساس ضوابط تعیین شده شما نیست جلوگیری میشود. کار دیگری که فایروال انجام میدهد مسدودکردن دسترسی نرمافزارها و دادههای مخربی است که میتواند به رایانه و یا سرور مورد استفاده شما آسیب بزند.

هدف و کارکرد فایروال چیست؟

کارکرد فایروال کاهش یا حذف ارتباطات ناخواسته شبکه با فضای آلوده خارجی و افزایش جریان آزاد ترافیک بر اساس ضوابط مشخصشده از سوی شماست. استفاده از فایروال بر روی زیرساخت آنلاین امری ضروری است که میتواند رایانه یا سرورهای شما را از خطرات موجود در اینترنت جدا کرده و امنیت و محرمانگی دادههای ارزشمند کسبوکار شما را حفظ کند. همانطور که اشاره کردیم فایروال نهتنها بر ترافیک و ورودی و خروجی سرور شما نظارت میکند؛ بلکه در مواردی که نیاز باشد این ترافیک را محدود میکند.

برای نمونه درصورتیکه با حملات محرومسازی از سرویس (DOS) مواجه شویم سیل وحشتناکی از ترافیک بهسوی وبسایت شما سرازیر میشود که میتواند سرور مربوط به وبسایت شما را از دسترس خارج کند. در چنین مواردی فایروالی که بهدرستی تنظیم شده باشد میتواند از سرور و محیط مجازی کسبوکار شما در مقابل چنین حملاتی محافظت کند. با استفاده از دیواره آتش میتوانید الگوهای ترافیکی مختلف را شناسایی کنید و با پیدا کردن الگوهای مربوط به حملات امنیتی مختلف، آنها را خنثی کنید.

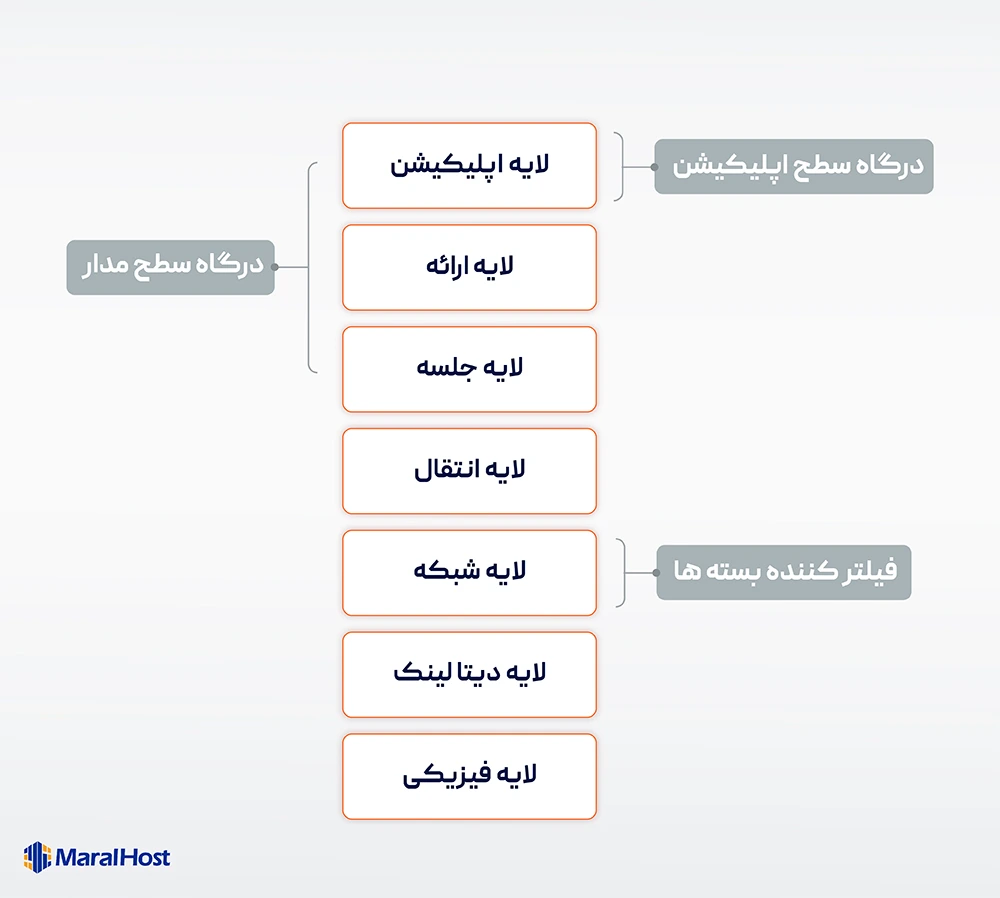

مدل ۷ لایه شبکه در ارتباط با فایروال

پیش از آشنایی با فایروال لازم است با مدل هفت لایهای OSI برای شبکه و ارتباط آن با فایروال آشنا شویم. برای این کار از ورود به مفاهیم پیچیده پرهیز میکنیم و تنها با یک مثال به معرفی این لایهها میپردازیم. پس از آشنایی با این هفت لایه میتوان درک بهتری از انواع فایروالها و اینکه هرکدام در کدام لایه(ها) فعالیت میکنند داشت.

فرض کنید قرار است نامه یا بستهای پستی را برای دوستتان که در شهر دیگری زندگی میکند بفرستید. برای اینکه مطمئن شوید نامه به دوستتان میرسد فرایند گامبهگامی را همانند مدل OSI در شبکه طی میکنید.

- نامه خود (داده) را روی یک برگ کاغذ مینویسید. در مدل OSI این همان لایه اپلیکیشن (لایه ۷) است که در آن محتوا را ایجاد میکنید.

- نامه را در پاکت میگذارید. پاکتنامه و اطلاعات نوشتهشده روی آن راهی برای شناسایی فرستنده و گیرنده نامه ایجاد میکند. این مشابه کاری است که لایه ارائه (لایه ۶) انجام میدهد و داده را برای ارسال آمادهسازی میکند.

- بعد از بستن درِ پاکت، آدرس دوستتان و آدرس برگشت (یعنی آدرس خودتان) را روی پاکت مینویسید. این مشابه لایه سشن (لایه ۵) است که ارتباط میان رایانه شما و دوستتان را حفظ میکند.

- حالا پاکتنامه را برمیدارید و به اداره پست میروید، کارمندان اداره پست نامهها را بر اساس مقصد مرتب میکنند. این مشابه کار لایه انتقال (لایه ۴) است که از رسیدن نامه شما به آدرس درست اطمینان حاصل میکند.

- زمانی که نامهها مرتب شد، نامه شما در کیفی قرار میگیرد که نامههایی با مقصد مشابه در آن قرار دارند. این مشابه لایه شبکه (لایه ۳) است که تعیین میکند بهترین مسیر برای رسیدن نامه به دوست شما کدام مسیر است.

- کیف نامه به محل توزیع نامه محلی فرستاده میشود. در این محل، نامهها بار دیگر بر اساس آدرسهای محلی مرتب میشوند. این مشابه کار لایه دیتالینک (لایه ۲) است که انتقال مطمئن داده میان دستگاههای همجوار در شبکه را ممکن میکند.

- در نهایت نامه به اداره پست خیابان دوست شما میرسد و از آنجا به صندوق پست دوستتان میرود. این کار همانند کار لایه فیزیکی (لایه ۱) است که با ارسال فیزیکی دادهها از طریق دستگاهها و کابلهای شبکه یا انتقال بیسیم سروکار دارد.

با طی این فرایند نامه با موفقیت به دوست شما میرسد. به همین صورت در مدل OSI هم با طی چنین فرایندی داده به صورت دقیق و صحیح بین رایانهها در شبکه منتقل میشود.

انواع فایروال

انواع فایروال از نظر شکل و حالت

فایروال میتواند نرمافزاری یا سختافزاری باشد. اجرای فایروال سختافزاری بر روی دستگاه مستقل فیزیکی است، درحالیکه فایروال نرمافزاری میتواند روی یک یا چند سیستم نصب شود. این فایروال بر روی همان سروری نصب میشود که سایر سرویس های مرتبط با سرور وجود دارد ، یک نرم افزار که در نقش فایروال عمل می کند .

فایروال سختافزاری چیست؟

فایروال سختافزاری دستگاهی فیزیکی است که بر اساس اصول و قوانین مشخصی ترافیک را عبور داده یا مسدود میکند. از آنجا که فایروال سختافزاری از کیس سرور جداست، برخلاف فایروال نرمافزاری از منابع (CPU و RAM) سرور شما استفاده نمیکند و باعث میشود بالاترین بازدهی را از سرور خود بگیرید.

فایروال سختافزاری امکان کنترل ۱۰۰ درصدی بر روی ترافیک شبکه را فراهم میکند و میتوانید تصمیم بگیرید چه نوع ترافیکی به سرور شما دسترسی داشته باشد. پیش از اینکه پای ترافیک به سرور شما باز شود وارد فایروال سختافزاری میشود و تفسیر و تحلیل میشود.

نصب و پیکربندی این نوع Firewall ساده است. معمولاً قوانین و مقررات پیشفرضی وجود دارد که میتوانید روی کل ترافیک تنظیم و اجرا کنید. امکان تنظیم دقیق قوانین برای پورتها و سرویسهای مختلفی همچون و ، تنظیم این دستگاهها را ساده میکند.

مزیت دیگر فایروال سختافزاری امکان نصب شبکه مجازی اختصاصی (VPN) و اتصال مستقیم به محیط کاری شماست. از این طریق هر جایی که اینترنت قابل استفادهای وجود داشته باشد میتوانید به شکل امن به زیرساخت خود دسترسی پیدا کنید.

فایروال نرمافزاری چیست؟

فایروال نرمافزاری نوعی دیوار آتش است که بر روی رایانه نصب میشود و پیش از اینکه به ترافیک اجازه عبور دهد آن را کنترل میکند. این نوع از فایروال نیازمند سختافزار جداگانهای نیست.

فایروال نرمافزاری را میتوانید روی هر دستگاه یا سروری که بخواهید نصب کنید. ترافیک عبوری را میتوانید بر اساس محتوا تجزیهوتحلیل کنید و حتی در مواردی آن را بر مبنای کلمات کلیدی مسدود کنید.

تنظیم هشدارهای امنیتی و مدیریت قوانین و کاربران در این نوع فایروال آسانتر و در دسترستر است. بااینحال در استفاده از فایروال نرمافزاری تطابق سیستمعامل سرور با نوع سرویس و نرمافزار بسیار مهم است و بدون انطباق این دو، بهترین فایروال هم برای شما کارآمد نخواهد بود.

از دیگر نکتههای مهمی که هنگام استفاده از این نوع فایروال باید در نظر بگیرید، میزان استفاده آن از منابع سختافزاری شماست. اگر از سرورهای اختصاصی و پرقدرت استفاده کنید ممکن است بتوانید این میزان از مصرف منابع را نادیده بگیرید؛ ولی در کسبوکارهای کوچک با منابع محدود، باتوجهبه میزان بالای مصرف پردازش و حافظه این نرمافزارها ممکن است زیرساخت شما تحت فشار قرار گیرد و مشکلساز شود.

انواع فایروال از نظر کارکرد

فایروالها از نظر کارکرد به پنج دسته تقسیم میشوند. در ادامه به هریک از این دستهها نگاهی کوتاه میاندازیم.

فایروال فیلتر کننده بستهها (Packet Filtering Firewall)

در ابتدای هر بسته داده، قسمتی به نام Header یا سرآیند پروتکل IP وجود دارد که مواردی از جمله آدرس IP فرستنده و گیرنده، نوع بسته داده، شماره پورت و مواردی دیگر را نگهداری میکند. اگر بسته داده را مانند یک بسته پستی در نظر بگیریم، هدر بخشی است که در آن آدرس فرستنده و گیرنده، کدپستی و نوع بسته درج شده است.

فایروالهای Packet Filtering در ورودی دستگاههایی همچون روتر و سوییچ مورد استفاده قرار میگیرد. این فایروالها در تعیین مسیر بهینه برای گذر بسته داده (روتینگ) دخالتی ندارند؛ اما هدر بسته را با مقررات ازپیشتعیینشده تطبیق میدهند و در صورت مطابقت، اجازه عبور را صادر میکنند. در مثال بسته پستی با فرض اینکه فایروال را همانند اداره پست مرکزی در ورودی شهر یزد در نظر بگیریم، این اداره تنها پاکتهایی را میپذیرد و به شهر راه میدهد که آدرس و کدپستی نوشته شده روی بسته مربوط به یزد باشد یا بر اساس ملاحظات قانونی تنها نوع خاصی از بسته که از قبل تعیین شده را پذیرش میکند.

این نوع از فایروالها سرعت بالا و قیمت پایینی دارند و با توجه به مصرف پایین منابع پردازشی و حافظهای کمترین اثر منفی را روی عملکرد شبکه و تجربه کاربری میگذارند.

در مقابل باید توجه داشت که این نوع بررسی بسته داده در پایینترین سطح انجام میشود و تنها جنبههای ظاهری بسته داده را بررسی میکند؛ بنابراین ممکن است بهتنهایی نتواند سطح امنیتی خیلی بالایی را تأمین کند.

درگاه سطح مدار (Circuit Level Gateway)

روش سریع دیگری برای شناسایی محتوای مخرب است. این نوع فایروال در لایه Session از مدل OSI شبکه بررسی میکند که آیا این بسته یا پیغام واقعاً از سوی فرستنده ارسال شده است و یا در میانه راه تغییر کرده است.

میتوان از این فایروال برای اتصال دو زیرشبکه از یک سازمان به هم نیز استفاده کرد. درگاه سطح مدار میتواند بسته داده را از درگاه مبدأ رمزگذاری کند و در درگاه مقصد رمزگشایی نماید تا از اصیل بودن بسته ارسالی مطمئن شویم. از این نوع فایروال در ساخت VPNها هم استفاده میشود.

باید توجه داشت این نوع درگاه بهتنهایی نمیتواند سطح امنیتی بالایی را تأمین کند و باید به همراه دیگر جنبههای فایروال استفاده شود وگرنه امکان نشت داده از دستگاههای دیگر وجود دارد.

درگاه سطح مدار، نظارتی در سطح لایه اپلیکیشن و دادههای درون بسته انجام نمیدهد و برای اینکه در سطح خوبی کار کند مرتباً محتاج بهروزرسانی است.

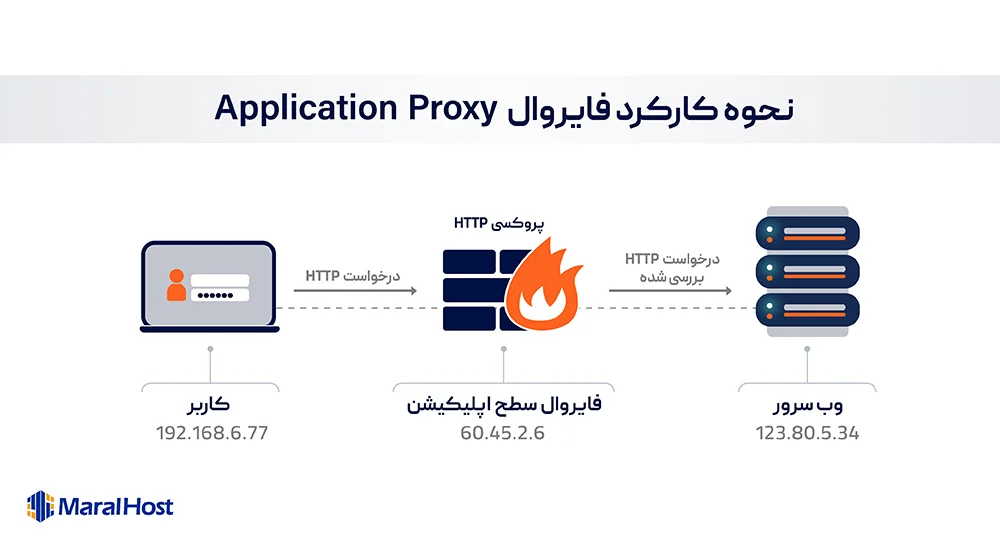

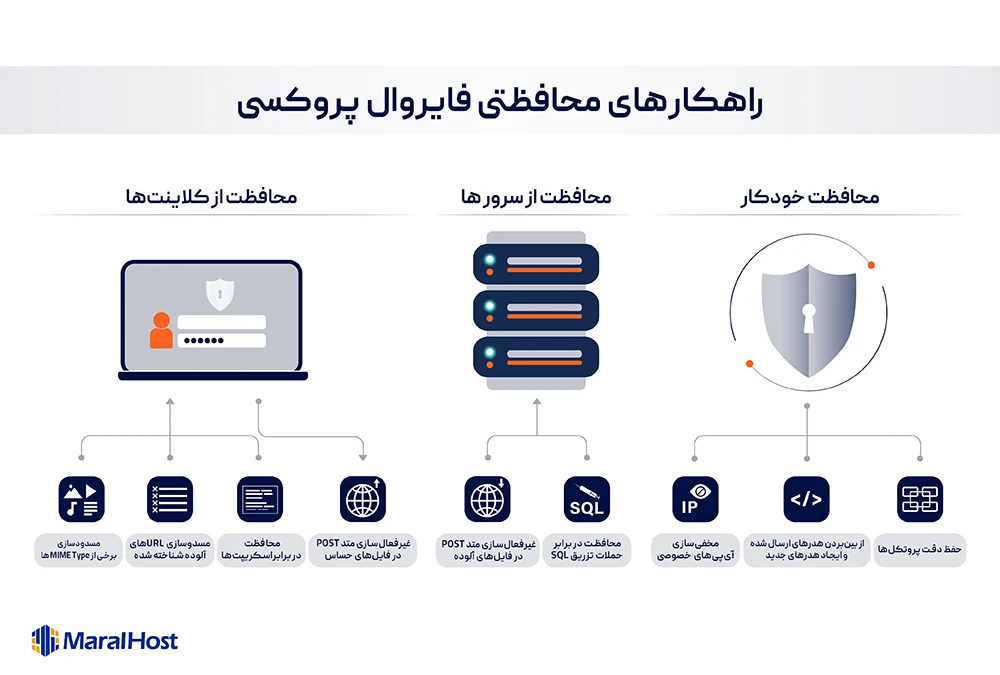

درگاه سطح اپلیکیشن یا پروکسی فایروال (Application Level Gateway)

این نوع درگاه یا Gateway برای نوع اپلیکیشن یا کاربرد خاصی مانند وباپلیکیشن، FTP Application یا SMTP Application کار میکند. درگاه سطح اپلیکیشن یا پروکسی بهعنوان نماینده یا واسطه کاربر اصلی کار میکند و درخواستها به آن ارسال میشود و پس از بررسی به سمت خروجی یا ورودی هدایت میشود. بهعنوانمثال HTTP Proxy بستههای داده HTTP را بررسی میکند و اگر مشکلی در آنها نباشد آن را عبور میدهد و در صورت مشاهده مشکل از ورود یا خروج آن جلوگیری میکند.

این درگاه یا سطح کاربردی از فایروال میتواند سرویسگیرنده (Client) را در مقابل وبسایتهای آسیبزا، اسکریپتهای خطرناکی که بدافزارها را دانلود میکنند و انواع خاصی از فایل که کاربر تعیین میکند (مثلا فایلهای اجرایی exe. و bat.) محافظت کند.

از سوی دیگر این درگاه در سرورها از دریافت فایلهای بدافزار و آسیبزا (مانند فایلهای جاوااسکریپت یا فایلهای اجرایی exe) جلوگیری میکند. همچنین میتواند حملات SQL Injection که با دستکاری فرمهای وبسایت و تغییر در queryهای SQL اقدامات مخربی انجام دهد را خنثی کند.

دیگر فواید استفاده از درگاههای Proxy پنهان کردن آدرسهای IP داخلی شبکه و حفاظت از آنها و تخریب Headerهایی با محتوای آسیبزاست.

فایروال Stateful Inspection

فایروال Stateful نهتنها بستههای داده را بازبینی میکند، بلکه بررسی میکند که آیا این بسته بخشی از یک ارتباط برقرار شده است یا خیر. فرض کنیم Client 1 بسته دادهای را برای Server 1 ارسال میکند، فایروال این ارتباط ایجاد شده را متوجه میشود و پاسخهای ارسالی را از Server 1 میپذیرد و اگر کس دیگری در پاسخ به بسته ارسالی Client 1 به Server 1 پاسخ ارسال کند فایروال متوجه میشود و آن را غیرمجاز تشخیص میدهد. در مثال بسته پستی، وقتی شما نامه را ارسال میکنید فایروال جزئیات را بررسی کرده و در حافظه خود نگهمیدارد و وقتی پاسخ معتبر دریافت میکنید به آن اجازه ورود میدهد. اما اگر پاسخی ناخواسته (از آدرسی ناآشنا) دریافت کند، جلوی آن را میگیرد. این کارکرد سطح بالاتری نسبت به Packet Filtering دارد و ارتباطات دوبهدو در یک جلسه کاری (Session) را تشخیص میدهد. بنابراین این نوع فایروال امنیت بسیار بالاتری نسبت به انواع فیلترکننده بسته و نظارت بر مدار ارائه میکند؛ اما بار زیادی را از نظر عملکردی بر دوش شبکه تحمیل میکند و ممکن است باعث کندی آن شود.

این فایروال در سطوح مختلفی کار بررسی را انجام میدهد و جریان تراکنشها و تعاملهای شبکه را در لایههای مختلف از هفتلایه شبکه در مدل OSI تحتنظر میگیرد.

فایروال نسل آینده (NGFW)

این نوع از فایروال روشهای بررسی بسته داده را با روش بررسی حالت ترکیب کرده و علاوهبرآن برخی انواع بررسی عمیق بسته (DPI) را نیز به کار میگیرد. علاوه بر این ممکن است سیستمهای امنیت شبکه دیگری همچون فیلتر ابزارهای مخرب IDS/IPS و آنتیویروسها را هم با خود به همراه داشته باشد.

درحالیکه بررسیها در فایروالهای سنتی اغلب در هدر پروتکل بسته انجام میشود، DPI خود دادههای درون بسته را بازبینی میکند. فایروال DPI میتواند پیشرفت یک جلسه کاری (Session) را در مرورگر وب رهگیری کند و تشخیص دهد که مجموع بستههای داده به هم پیوندیافته در سرور Http پاسخی مجاز را ایجاد کرده است یا خیر.

این روش کل ترافیک از لایه ۲ (دیتالینک) تا لایه ۷ (اپلیکیشن) را به شکل دقیق تحتنظر قرار میدهد. این سیستم نیازمند یکپارچهسازی با دیگر روشهای امنیتی است و توانایی بهروزرسانی خودکار را دارد؛ بنابراین بهترین نوع فایروال محسوب میشود.

تفاوت فایروال با آنتیویروس چیست؟

فایروال بر اساس قوانین مشخص شده ترافیک دلخواه را عبور میدهد یا مسدود میکند؛ اما کار آنتیویروس متفاوت است. آنتیویروس نرمافزاری است که امنیت سیستم را در مقابل دادههای آلوده و مخرب تأمین میکند و در سهگام این کار را انجام میدهد:

- شناسایی ویروس

- تعیین نوع ویروس

- حذف

بنابراین، فایروال از ابتدا اجازه ورود دادههای مغایر با مقررات را نمیدهد، اما آنتیویروس دادههای وارد شده آلوده و مخرب را شناسایی کرده و از بین میبرد.

مزایا و معایب استفاده از فایروال

مزایا

فایروال با کنترل ورودیها و خروجیها مزایای زیادی برای ما دارد که برخی از مهمترین موارد را در ادامه بررسی میکنیم.

نظارت بر ترافیک

فایروال ترافیک عبوری را بررسی میکند و درصورتیکه بدافزار خطرناکی به بستههای داده متصل شده باشد جلوی ورود آن را میگیرد.

کنترل دسترسی

سیاست دسترسی یکی از اجزای فایروال است که کنترل میزبانها و سرویسهای خاصی را بر عهده دارد. یکی از راههای عدم نفوذ افراد غیرمجاز و هکرها بستن دسترسی به سرویسهای خاص بر روی دستگاه یا سرور است.

محرمانگی

در مواردی که محرمانگی موردنظر باشد و بخواهید دسترسی کاملاً بهصورت امن و بدون دخالت افراد غیرمجاز انجام شود فایروال با استفاده از شبکه اختصاصی مجازی به شما اجازه میدهد این اطلاعات را بهصورت امن منتقل کنید و از دسترسی دیگران دور نگهدارید.

معایب فایروال

استفاده از منابع محدود سرور

فایروال نرمافزاری میتواند با مصرف منابع سرور عملکرد کلی آن را تحتتأثیر قرار دهد. منابع RAM و قدرت پردازش CPU برخی از عواملی است که میتواند عملکرد سرور شما را محدود کرده و کاهش دهد.

بااینحال استفاده از فایروال سختافزاری این مشکل را به همراه ندارد و از دستگاه و سختافزار جداگانهای استفاده میکند.

قیمت بالای برخی فایروالهای سختافزاری

همانطور که توضیح دادیم فایروالهای نرمافزاری اغلب هزینه زیادی را به شما تحمیل نمیکنند اما خرید فایروالهای سختافزاری میتواند هزینه بالایی برای شما ایجاد کند. خرید فایروال سختافزاری برای یک کسبوکار کوچک هزینهای از ۷۰۰ دلار تا ۱۰ هزار دلار را به همراه خواهد داشت.

بیشتر کسبوکارها با ۱۵ تا ۱۰۰ کاربر نیازمند خرید فایروال سختافزاری به قیمت ۱۵۰۰ تا ۴۰۰۰ دلار خواهند بود. باید در نظر داشت که استفاده از فایروال سختافزاری بر روی سرورهای اشتراکی بر اساس قیمتگذاری سرویسدهنده است و ممکن است بهصورت یک پکیج بدون هزینه اضافه به خریدار ارائه شود.

محدودیتهای کاربری

درست است که فایروال جلوی ورود ترافیک غیرمجاز از شبکه به سرور یا سیستم شما را میگیرد، اما این مسئله میتواند به مشکلی برای سازمانهای بزرگتر تبدیل شود. وجود سیاستهای غیرقابلانعطاف در فایروال باعث میشود کارکنان نتوانند برخی فعالیتهای خود را انجام دهند که این مسئله ممکن است باعث ایجاد یک درب پشتی رخنهمانند از سوی افراد دارای دسترسی در سازمان شود که خود میتواند محلی برای ورود بدافزارها شود.

پیچیدگی برخی کارکردها

در سازمانهای بزرگ ممکن است تنظیم و نگهداری فایروال نیازمند کارکنان مجزایی باشد که بر کارکرد فایروال نظارت کنند و از امنیت آن اطمینان حاصل کنند. در موارد دیگری هم ممکن است لازم باشد با متخصصان خدمات میزبانی خود هماهنگ شویم و خواستههای خود را بهصورت شفاف توضیح دهیم تا متخصصان، تنظیمات لازم را برای ما انجام دهند.

2 دیدگاه. Leave new

توی فایروال بررسی حالت گفتید که این فایروال در لایههای مختلف OSI بررسی میکنه. میشه بگید کدوم لایه ها؟

البته اسماعیل جان. فایروال stateful inspection Firewall یا «بررسی حالت» معمولا در لایههای ۳ (شبکه) و ۴ (انتقال داده) فعالیت میکنه. کاری که انجام میده: با توجه به آدرسهای IP، پورتها و وضعیت اتصالات TCP و UDP میاد بستههای شبکه را بررسی و فیلتر میکنه. همینطور با پیگیری وضعیت اتصالات، ترافیک شبکه رو کنترل میکنه و جلوی ترافیک غیرمجاز و تهدیدات امنیتی را میگیره. البته یکسری قابلیتهای تشخیص و کنترل برنامهها و سرویسها رو در لایه Application هم داره ولی خوب به پای فایروال نسل آینده (NGFW) نمیرسه.