حملات سایبری روزبهروز از لحاظ قدرت، پیچیدگی و تعداد در حال افزایش بوده و میتوانند بر سطح درآمد، امنیت و اعتبار شرکتها و سازمانها و همچنین حریم شخصی کارکنان و کاربران آنها تأثیر منفی بگذارد و بنابراین امنیت سایبری یکی از مهمترین مسائلی است که دارندگان وبسایتها و کسبوکارهای آنلاین باید به آن توجه کنند. راهها و ابزارهای مختلفی برای مقابله با تهدیدات و حملات کامپیوتری وجود دارد که در مقاله دیگری با عنوان راههای افزایش امنیت سرور مجازی به برخی از آنها اشاره کردیم و در این مقاله نیز میخواهیم شما را به صورت کامل با یکی از قدرتمندترین ابزارهای دفاع سایبری یعنی WAF یا وف آشنا کنیم. فایروال وباپلیکیشن، ابزار امنیتی است که با مانیتورینگ و فیلتر کردن ترافیک از در برابر حملات سایبری محافظت میکند.

فهرست محتوا

- WAF چیست؟

- آشنایی با انواع WAF

- WAF چگونه کار میکند؟

- WAF از چه حملاتی جلوگیری میکند؟

- WAF از چه حملاتی جلوگیری نمیکند؟

- ویژگیها و قابلیتهای WAF

- چرا باید از WAF استفاده کنیم؟

- چالشها و محدودیتهای WAF

- چه وبسایتهایی باید از WAF استفاده کنند؟

- مهمترین WAFهای بازار کدامند؟

- نکاتی که در هنگام استفاده از WAF باید به آنها توجه کنید

- آینده WAF

- سؤالات متداول

WAF چیست؟

فایروال وباپلیکیشن یا WAF (مخفف Web Application Firewall)، نوعی ابزار امنیتی است که میان اینترنت و وبسایتها قرار گرفته و برای فیلترسازی، مانیتورینگ و مسدودسازی درخواستهای ورودی و خروجی طراحی شده است و با استفاده از آن میتوانید از وباپلیکیشنها در برابر انواع مختلفی از حملات، تهدیدات و آسیبپذیریهای امنیتی مانند تزریق SQL، حملات DDoS، ربایش سشن، نشت دادهها، احراز هویت شکسته و … محافظت کنید. توجه داشته باشید که WAF یک سازوکار دفاعی در لایه ۷ مدل OSI است و نمیتواند با تمام حملات سایبری مقابله کند و بنابراین بهتر است از آن در کنار سایر ابزارهای امنیتی استفاده کنید. WAF به یکی از ۳ حالت سختافزاری، نرمافزاری و ابری اجرا شده و معمولا نیز در قالب پیادهسازی میشود. WAF در مجموع بیشتر مناسب وبسایتهای دولتی، فروشگاهی، تجارت الکترونیک، بانکی و دانشگاهی میباشد اما با این حال وبسایتها با سطح ترافیکی مختلف نیز میتوانند بدون هیچ مشکلی از آن استفاده کنند. WAF را میتوان مانند نگهبان یک سازمان دولتی حساس در نظر گرفت که تمام ورود و خروجهای انجام شده را ثبت میکند و مانع از ورود افراد مشکوک به آن میشود.

آشنایی با انواع WAF

مبتنی بر شبکه

WAF مبتنی بر شبکه (Network-based WAF)، نوعی فایروال وباپلیکیشن است که معمولا بر روی یک دستگاه سختافزاری اختصاصی پیادهسازی میشود. این نوع WAFها به شکلی محلی راهاندازی شده و این مسئله باعث میشود تا میزان وبسایتها تا حد زیادی کاهش پیدا کند و علاوهبراین WAF مبتنی بر شبکه میتواند با طیف گستردهای از تهدیدات سایبری مقابله کند. با این حال این نوع WAF گرانتر از سایر مدلها بوده و تجهیزات آن نیاز به نگهداری منظم دارند.

مبتنی بر هاست

WAF مبتنی بر هاست (Host-based WAF)، فایروال وباپلیکیشن نرمافزاری است که بر روی سروری که وباپلیکیشنها بر روی آن قرار دارند، نصب شده و میتوان آن را به صورت کامل با کدهای یک اپلیکیشن و یا وبسایت ادغام کرد. از میان مهمترین مزایای این نوع WAF، میتوان به قیمت پائین و سفارشیسازی بالا اشاره کرد. استفاده از WAF مبتنی بر هاست نیاز به تهیه تجهیزات سختافزاری اختصاصی نداشته و میتوانید به آسانی آن را بر روی هر نوع وبسروری (انجینایکس، آپاچی و …) اجرا کنید. با این حال، این WAFها زیادی را مصرف میکنند و مدیریت و راهاندازی آنها نیز دشوارتر از سایر انواع WAF بوده و نیاز به زمان بیشتری دارد.

مبتنی بر ابر

WAF مبتنی بر ابر (Cloud-based WAF)، نوعی فایروال وباپلیکیشن است که توسط شرکتهای ارائهدهنده خدمات ابری فروخته و مدیریت میشود. WAF مبتنی بر ابر معمولا از قیمت خوبی برخوردار بوده و راهاندازی آنها نیز بسیار ساده میباشد. از آنجایی که این نوع WAFها توسط شرکتهای شخص ثالث مدیریت میشوند، بنابراین قبل از خرید باید مطمئن شوید که میتوانید سیاستهای امنیت سایبری خود را بر روی آنها اعمال کنید. قیمت مناسب، بالا، داشتن ماهیت توزیعی، بهروزرسانی خودکار و استفاده و راهاندازی آسان از مهمترین مزیتهای این نوع WAF هستند.

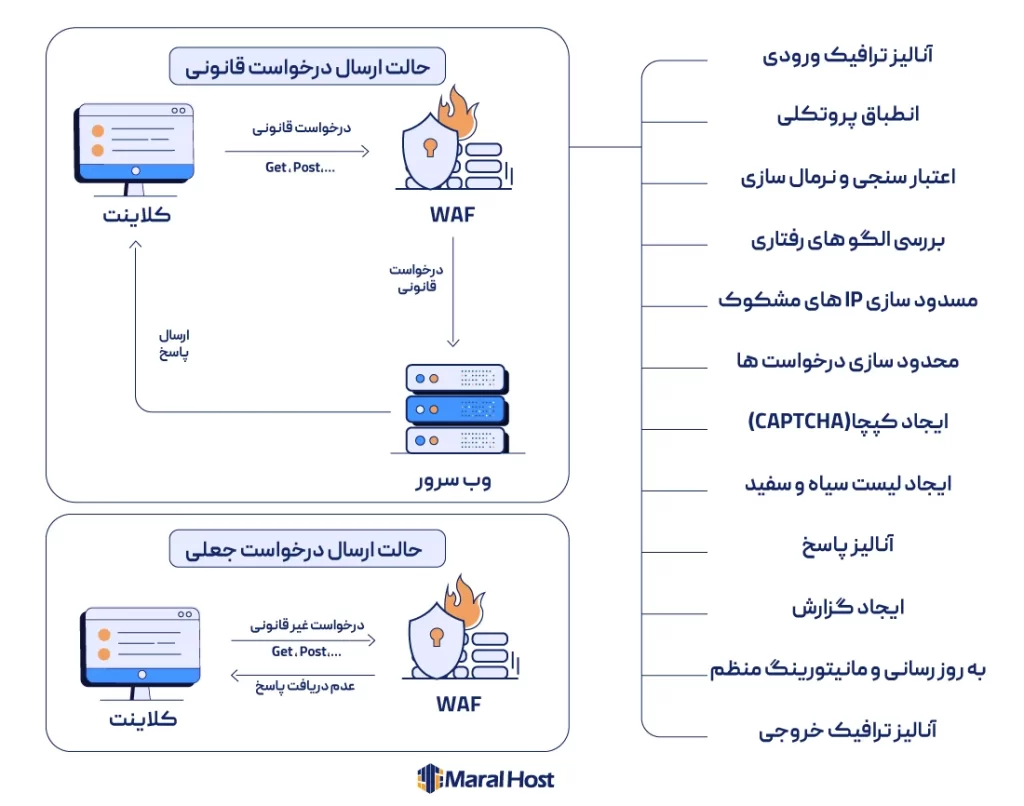

WAF چگونه کار میکند؟

WAFها میان کاربران و وباپلیکیشنها قرار گرفته و درخواستهایی که میان آنها ردوبدل میشوند را با دقت بالایی مورد آنالیز قرار میدهند و اگر درخواستی الگوی رفتاری مشکوکی داشته باشد و یا از قوانین و دستورالعملهای امنیتی موجود تبعیت نکند، فورا آن را مسدود کرده و IPهای مرتبط با آن را نیز در لیست سیاه قرار میدهند. WAF این امکان را به ما میدهد تا با توجه به نیازهای وبسایت خود و برای مقابله با حملات سایبری، سیاستها و دستورالعملهای امنیتی مختلفی را ایجاد کنیم. به عنوان مثال برای مانیتورینگ ترافیک ورودی میتوانیم قوانین سختگیرانهتری را اعمال کنیم و یا به منظور جلوگیری از حملات DDoS پهنایباند وبسایت خود را کاهش دهیم. یا مثلا میتوانیم کاربرانی که رفتاری مشکوک دارند را مجبور به حل پازل کنیم و یا IPهایی که مرتبط با کشوری خاص هستند را به کل مسدود کنیم. WAF برای فیلتر کردن ترافیک باید از یکی از دو تکنیک Whitelist و Blacklist و یا ترکیبی از آنها استفاده کند که در ادامه با آنها آشنا میشوید.

Whitelist

تکنیک Whitelist (به آن مدل امنیتی مثبت هم میگویند) به صورت پیشفرض تمام درخواستها را مسدود کرده و تنها به درخواستهای مورد اعتماد اجازه ورود به سرور را میدهد. این تکنیک این امکان را به شما میدهد تا فهرستی از IPهای مجاز و مورد اطمینان تهیه کنید و در نتیجه سایر IPهایی که در لیست قرار ندارند، مسدود خواهند شد. با استفاده از تکنیک Whitelist نسب به Blacklist منابع کمتری مصرف میشود. توجه داشته باشید که WAFهایی که از تکنیک Whitelist استفاده میکنند، ممکن است به اشتباه آدرس IP را در لیست IPهای غیر مجاز قرار دهند.

Blacklist

در این روش، WAF درخواستهایی که رفتاری مشکوک داشته و منطبق با الگوها و دستورالعملهای امنیتی تعیین شده نیستند را مسدود کرده و IPهای مرتبط با آنها را نیز در لیست سیاه قرار میدهد و در نتیجه تنها درخواستهایی میتوانند به سمت سرور ارسال شوند که در لیست سیاه قرار ندارند. این نوع تکنیک بیشتر مناسب وبسایتهایی است که روزانه حجم زیادی از درخواستهای HTTP را دریافت میکنند. به این تکنیک مدل امنیتی منفی نیز میگویند.

رویکرد ترکیبی (Hybrid)

در این روش، WAF به صورت همزمان از تکنیکهای Whitelist و Blacklist استفاده میکند.

مراحل کار WAF

آنالیز ترافیک ورودی

کاربر با وارد کردن آدرس مورد نظر خود در مرورگر (کروم، سافاری و …)، درخواست HTTP را ایجاد کرده و آن را به سمت وبسرور میفرستد. درخواست مورد نظر قبل از ارسال به وبسرور به سمت WAF هدایت میشود و WAF نیز اطلاعات درخواست HTTP (، ، متد استفاده شده مانند و ، پارامترهای و …) را با دقت مورد تجزیهوتحلیل قرار میدهد.

انطباق پروتکلی

حال WAF باید مطمئن شود که درخواست دریافتی با استاندارهای پروتکلهای HTTP و منطبق است.

اعتبار سنجی و نرمالسازی

WAF با استفاده از تکنیکهای اعتبارسنجی و نرمالسازی، مانع از حملاتی میشود که از آسیبپذیریهای مرتبط با رمزنگاری، اسکیپینگ و فرمتینگ سوءاستفاده میکنند. در این مرحله میتوان تا حد زیادی از حملات تزریق اسکیوال و XSS جلوگیری کرد.

توجه: استفاده از تکنیک نرمالسازی اختیاری است.

بررسی الگوهای رفتاری

WAF با استفاده از دستورالعملها و سیاستهای امنیتی که توسط دارنده وبسایت ایجاد میشوند، الگوهای رفتاری درخواستهای ارسالی را مورد بررسی قرار میدهد و اگر درخواستی الگوی رفتاری مشکوکی داشته باشد، فورا آن را مسدود میکند.

مسدودسازی IPهای مشکوک

ما میتوانیم در پایگاهداده (MySQL ،MongoDB، MariaDB و …) خود فهرستی سیاه از IPها و دامنههایی که قبلا درخواستهای مخربی را ارسال کردهاند، تهیه کنیم و WAF به محض دریافت درخواستی از طرف آنها، بلافصاله مسدودشان میکند.

محدودسازی درخواستها

ما با استفاده از WAF میتوانیم تعداد درخواستهایی که از طرف آدرسهای IP مختلفی ارسال میشوند را محدود کنیم. انجام این کار به ما در شناسایی و مقابله با حملات بروتفورس و دیداس کمک فراوانی میکند.

ایجاد CAPTCHA (اختیاری)

WAF در صورت مشاهده فعالیتهای مشکوک از طرف یک کاربر خاص، ممکن است از او بخواهد تا پازلی را حل و یا را تکمیل کند.

ایجاد لیست سیاه و سفید

WAF فهرستی سیاه و سفید از IPهای ارسالی ایجاد میکند. فهرست سیاه دارای IPهایی با رفتار مشکوک و ترافیک مخرب هستند و توسط WAF مسدود میشوند. فهرست سفید نیز شامل IPهایی است که رفتار آنها با دستورالعملهای امنیتی ایجاد شده، تطابق دارند و فایروال وباپلیکیشن به چنین درخواستهای اجازه میدهد تا به سمت وبسرور و یا سرور ارسال شوند.

آنالیز پاسخ

WAF همچنین پاسخهای HTTP ایجاد شده توسط سرورها و وبسرورها را نیز مورد آنالیز قرار میدهد تا مطمئن شود که سرورها نیز دادهها و فایلهای مخربی را به سمت کلاینتها ارسال نمیکنند.

ایجاد گزارش

WAF گزارشیهایی را در رابطه با درخواستها، IPهای مشکوک، فهرست سیاه و سفید، حملات شناسایی شده و همچنین عملیاتهای انجام شده، ایجاد کرده و آنها را در اختیار دارنده وبسایت قرار میدهد.

بهروزرسانی و مانتورینگ منظم

WAF به صورت منظم ترافیک ورودی و خروجی را مورد بررسی قرار داده و دستورالعملهای موجود را بهروزرسانی میکند.

آنالیز ترافیک خروجی (اختیاری)

دارندگان وبسایت با استفاده از WAF میتوانند ترافیک خروجی را نیز مورد تجزیهوتحلیل قرار دهند زیرا گاهی اوقات ممکن است درخواستهای خروجی از سرورها نیز حاوی اطلاعات حساسی باشند و به اشتباه منتشر شوند.

توجه: مراحل فوق لزوما به ترتیب انجام نمیشوند.

WAF از چه حملاتی جلوگیری میکند؟

تزریق اسکیوال

تزریق اسکیوال یا SQL Injection نوعی آسیبپذیری امنیتی است که این امکان را به افراد هکر میدهد تا با تزریق کدهای مخرب به پایگاههای داده نفوذ کرده و تنظیمات و دادههای آنها را دستکاری کنند.

حمله XSS

در حمله XSS (مخفف Cross-Site Scripting)، فرد هکر اسکریپتهای مخرب و قابلاجرایی را وارد کدهای یک وبسایت و یا اپلیکیشن مورد اعتماد میکند. در این حمله معمولا فرد مهاجم لینک آلودهای را به افراد مختلفی ارسال کرده و سپس آنها را ترغیب میکند تا بر روی آن کلیک کنند.

حمله CSRF

حمله CSRF (مخفف Cross-Site Request Forgery)، نوعی حمله سایبری است که در آن فرد هکر باعث میشود تا کاربران قانونی وبسایتی به صورت ناخواسته درخواست مخربی را به سمت آن ارسال کنند. این نوع حملات به این دلیل رخ میدهند که برخی وبسایتها نمیتوانند درخواستهای عادی و آنهایی که بدون رضایت کاربر انجام میشوند را از هم تفکیک کنند.

ربایش سشن

ربایش سشن یا Session Hijacking (به آن ربایش کوکی یا ربایش سشن هم میگویند) حملهای است که در آن افراد هکر از آسیبپذیریهای سشنهای فعال میان کاربران سوءاستفاده کرده و به صورت غیرمجاز به آنها دسترسی پیدا میکنند.

آسیبپذیری LFI

آسیبپذیری LFI (مخفف Local File Inclusion)، نوعی آسیبپذیری امنیتی است که این امکان را به افراد هکر میدهد تا از طریق یک سایت، دستورات و فایلهای مخربی را به سمت وبسرور آن ارسال کنند. این نوع آسیبپذیری معمولا به دلیل اشتباه افراد توسعهدهنده در هنگام نوشتن کدهای وبسایتها یا اپلیکیشنها ایجاد میشود.

حمله بروتفورس

حمله بروتفورس (Brute-Force Attack) نوعی حمله سایبری است که در آن فرد مهاجم با استفاده از روش آزمون و خطا تلاش میکند تا مشخصات ورود به سیستم کاربران (نام کاربری، گذرواژه و …) را حدس بزند.

حمله DDoS

دیداس یا DDoS (مخفف Distributed Denial-of-Service)، حملهای است که در آن فرد هکر با ارسال حجم سنگینی از ترافیک جعلی به سمت سرور هدف خود باعث ایجاد اختلال و یا از کار افتادن آن شده و در نتیجه کاربران قانونی نمیتوانند به وبسایت یا اپلیکیشنی که بر روی آن سرور قرار دارد، دسترسی پیدا کنند.

نشت دادهها

نشت دادهها (Data Leakage) اشاره به انتشار غیرمجاز و تصادفی اطلاعات و فایلهای حساس یک سازمان و یا شرکت دارد. فيشینگ، حملات سایبری، خطای انسانی، سرقت گوشی و لپتاپ و استفاده از گذرواژههای ضعیف از مهمترین دلایل نشت دادهها هستند.

حملات API

به مجموع فعالیتهای مخربی میگویند که هکرها با سوءاستفاده از آسیبپذیریهای یک وبسایت و یا اپلیکیشن انجام میدهند. سرقت دادهها و ایجاد اختلال در سرویسهای آنلاین از مهمترین دلایل انجام چنین حملاتی هستند.

احراز هویت شکسته

این حالت به خاطر عدم پیکربندی و یا پیادهسازی درست سازوکار احراز هویت یک سیستم و یا وبسایت اتفاق افتاده و باعث میشود تا افراد هکر به آسانی به حسابهای کاربری و یا دادههای حساس دسترسی پیدا کنند.

توجه: هر حمله سایبری دارای ویژگیها، الگوریتمها و پیچیدگیهای مخصوصبهخود بوده و با شدتهای مختلفی انجام میشوند و بنابراین WAF ممکن است در مواردی نتواند به طور کامل از حملات فوق جلوگیری کند و بنابراین حتما توصیه میشود که در کنار WAF از سایر ابزارهای امنیتی نیز استفاده کنید.

WAF از چه حملاتی جلوگیری نمیکند؟

حمله مرد میانی

حمله مرد میانی یا MITM (مخفف Man-in-the-middle)، حملهای است که در آن فرد هکر خود را میان طرفین یک سشن قرار داده و بدون اینکه کسی متوجه شود، اطلاعات ردوبدل شده میان آنها را خوانده و در صورت نیاز دستکاری میکند.

حمله روز صفر

در حمله روز صفر (Zero-day Attack)، افراد هکر قبل از اینکه شرکتها متوجه آسیبپذیریهای محصولات خود (نرمافزار، اپلیکیشن، و …) شوند، به آنها حمله میکنند. علت این نامگذاری این است که این حملات درست در اولین روز انتشار محصولات انجام میشوند و سازندگان چنین محصولاتی فرصتی برای مقابله با آنها پیدا نمیکنند.

تهدید داخلی

تهدید داخلی (Insider Threat) زمانی اتفاق میافتد که فردی با مجوز دسترسی، از روی عمد اطلاعات حساس و طبقهبندی شده سازمان و یا شرکتی که در آن کار میکند را سرقت و یا منتشر میکند.

تهدید مستمر پیشرفته (APT)

اشاره به حملاتی سازمانیافته، چندلایه و پیشرفتهای دارد که توسط تیمی از هکرهای حرفهای و برای مدت زمان طولانی انجام میشوند.

مهندسی اجتماعی

روشی است که در آن هکرها با سؤاستفاده از اعتماد، رفتارها و احساسات افراد، آنها را فریب داده و به اطلاعات سیستم، تلفن همراه، حساب کاربری، کامپیوتر و یا سرور (گذرواژه، کلید خصوصی و…) آنها دسترسی پیدا میکنند.

حمله DNS

حملهای است که در آن فرد هکر با سوءاستفاده از آسیبپذیریهای سرور DNS، اقدام به فعالیتهای سایبری خرابکارانه میکند.

اسکن Port

اسکن پورت، تکنیکی است که هکرها از آن برای شناسایی پورتهای باز یک شبکه استفاده میکنند.

IP Spoofing

روشی است که در آن افراد مهاجم با ایجاد بستههای IP با آدرسهای مبدأ جعلی، اقدام جعل هویت و حمله سایبری به اهداف خود میکنند.

ویژگیها و قابلیتهای WAF

- اجرای دستورالعملهای مورد نیاز برای مسدودسازی درخواستها

- مسدودسازی درخواستهای ارسال شده از کشورهای خاص

- امکان ادغام با هوش مصنوعی و

- مقابله با حملات سایبری و کاهش قدرت آنها

- مجهز به تکنیکهای Whitelisting ،BlackListing و Hybrid

- امکان ادغام با سایر تکنیکهای دفاع سایبری

- استفاده از تکنیکهای احراز هویت

- شناسایی Botها و بررسی گواهینامههای SSL

- مانیتورینگ

- مسدودسازی درخواستهای جعلی

- آنالیز ترافیک ورودی و خروجی

- نصب پچهای امنیتی مجازی

- محدودسازی نرخ پهنایباند

- آنالیز الگویهای رفتاری ترافیک

- ارائه گزارش و کنترل دسترسیها

- لود بالانسینگ و ادغام با CDNها

نکته: توجه داشته باشید که ممکن است پلتفرم WAF که قصد خرید آن را دارید، دارای تمام قابلیتهای فوق نباشد.

چرا باید از WAF استفاده کنیم؟

- کمک به بهبود عملکرد سایر سیستمهای امنیتی

- مقایسپذیری و بالا

- امکان تفکیک ترافیک قانونی و جعلی

- واکنش سریع به تهدیدات امنیتی

- خودکارسازی تسکهای امنیتی

- راهاندازی و مدیریت تقریبا آسان

- بهبود کسبوکار و افزایش اعتبار

- بهبود عملکرد وباپلیکیشنها

- سازگاری با CMSهای مختلف مانند وردپرس

- مقرونبهصرفه بودن

- کمک به مقابله با حملات سایبری

- سازگاری با انواع مختلفی از سرویسهای میزبانی

- کاهش

- محافظت از API

چالشها و محدودیتهای WAF

- مصرف بالای منابع در نوع سختافزاری و نرمافزاری

- عدم توانایی برای مقابله با تمام حملات سایبری

- امکان مسدودسازی درخواستهای قانونی

- امکان عدم مسدودسازی درخواستهای جعلی

- نیاز به نگهداری و بهروزرسانی منظم

- پیکربندی تقریبا پیچیده

- گرانی نوع سختافزاری

چه وبسایتهایی باید از WAF استفاده کنند؟

وبسایتها و یا اپلیکیشنهای:

- فروشگاهی و

- با ترافیک کم، متوسط و بزرگ

- ارائهدهندگان خدمات ابری

- دولتی و غیردولتی

- مؤسسات مالی و اعتباری

- دانشگاهی و آموزشی

- و جوامع کاربری آنلاین

- مرتبط با موسسات غیرانتفاعی

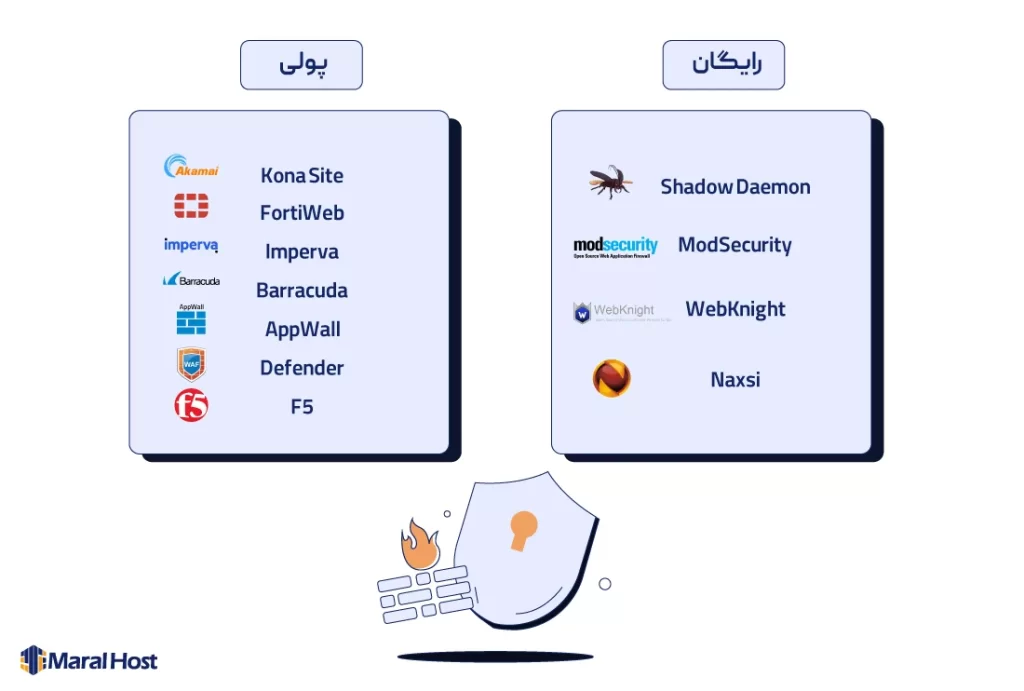

مهمترین WAFهای بازار کدامند؟

امروزه شرکتهای مختلفی سرویسهای WAF ارائه میدهند که هر کدام دارای مزایا، معایب و ویژگیهای مخصوصبهخود هستند. Barracuda، Imperva، FortiWeb، Kona Site Defender، AppWall و F5 از مهمترین WAFهای پولی هستند و از میان گزینههای رایگان نیز میتوان به ModSecurity و Shadow Daemon، Naxsi اشاره کرد.

نکاتی که در هنگام استفاده از WAF باید به آنها توجه کنید

- مطمئن شوید که WAF خریداری شده میتواند از حملات مورد نظر شما جلوگیری کند.

- در هنگام پیکربندی و تعیین سیاستهای امنیتی WAF نهایت دقت را بکار ببرید.

- از سازگاری آن با سیستم، سرور، وبسایت و یا اپلیکیشن خود اطمینان حاصل کنید.

- از قبل مشخص کنید که WAF را میخواهید به چه صورتی پیادهسازی کنید.

- مطمئن شوید که شرکت ارائهدهنده WAF به خوبی از آن پشتیبانی میکند.

- با دقت WAF مورد نظر خود را مورد ارزیابی و آزمایش قرار دهید.

- به صورت کامل با نحوه کار با WAF خریداری شده، آشنا شوید.

آینده WAF

WAFها نیز به مانند هر فناوری و ابزار امنیتی دیگر قطعا در آینده دچار تغییر و تحولاتی خواهد شد. استفاده از تکنیکهای شناسایی پیشرفتهتر، رشد WAFهای مبتنی بر ابر، افزایش میزان خودکارسازی فرآیندها، استفاده از دستورالعملهای سختگیرانهتر، بهبود ، تمرکز بیشتر بر روی امنیت APIها و کاهش خطاها از مهمترین سناریوهای احتمالی مرتبط با WAFها هستند.

سؤالات متداول

آیا میتوان WAF را با سایر ابزارهای امنیتی ترکیب کرد؟

بله شما میتوانید فایروال وباپلیکیشن را با انواع مختلفی از سیستمها و ابزارهای دفاع سایبری مانند و و ادغام کنید.

چگونه امنیت وباپلیکیشنهای خود را افزایش دهیم؟

دقت در پیکربندی سرور و نوشتن کدها، استفاده از WAF، قابلیتهای و ، بهروز نگه داشتن سیستمعاملها (لینوکس، ویندوز و …)، نرمافزارها، و فریمورکها، رمزنگاری دادهها، استفاده از SSL ،SSH و ، انجام ارزیابیهای امنیتی منظم، مانیتورینگ عملکرد وبسایت و سرور و کنترل دسترسیها از جمله مواردی هستند که میتوانند به شما در افزایش امنیت وباپلیکیشنها کمک فراوانی کنند.

آیا جایگزینی برای WAF وجود دارد؟

WAF جایگزین مشابهی ندارد زیرا هر یک از ابزارهای امنیتی برای اهداف خاصی طراحی شدهاند. با این حال ابزارهایی مانند IDPS ،RASP ، و از جنبههای مختلفی با WAF تشابه دارند و در مجموع نیز توصیه میشود برای محافظت از وبسایت و یا اپلیکیشن خود از ترکیب فایروال وباپلیکیشن با سایر ابزارهای دفاع سایبری استفاده کنید.

چرا استفاده از WAF مهم است؟

امروزه استفاده از WAF از اهمیت بسیار بالایی برخوردار است زیرا این ابزار امنیتی از انواع مختلفی از حملات، تهدیدات و آسیبپذیریهای امنیتی جلوگیری کرده و با استفاده از آن میتوان از نشت دادههای اینترنتی متعلق به شرکتها، مؤسسات و سازمانهای دولتی و غیر دولتی و همچنین اطلاعات مشتریان بانکها و فروشگاهها جلوگیری کرد.

آیا با وجود فایروال باز هم باید WAF نصب کنم؟

جواب مثبت است. فایروالها و WAFها به نوعی مکمل هم هستند. زیرا هر یک برای اهداف خاصی طراحی شده و با ترکیب آنها میتوانید از طیف گستردهتری از حملات و تهدیدات سایبری جلوگیری کنید و در مجموع نیز استفاده همزمان از آنها میزان امنیت وبسایت و یا اپلیکیشن شما را تا حد زیادی افزایش میدهد.

منابع: Techtarget و Paloaltonetworks