فهرست محتوا

مقدمه:

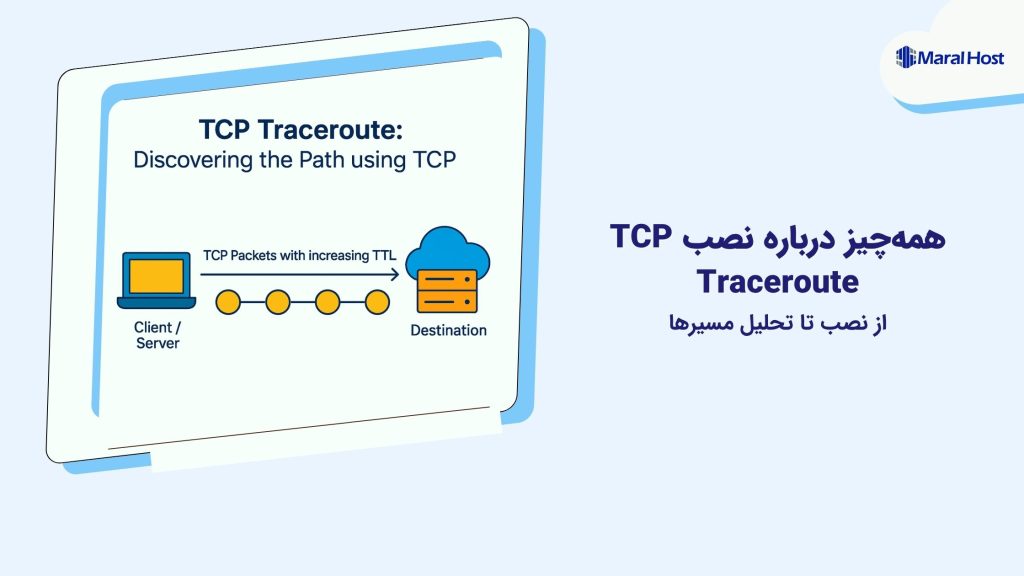

نصب TCP Traceroute را زمانی میتوان انجام داد که بدانیم چطور بستههای اطلاعاتی در اینترنت از یک نقطه به نقطه دیگر منتقل میشوند. ابزارهایی مثل ping و traceroute برای بررسی مسیر بستهها استفاده میشوند، اما در بسیاری از موارد، این ابزارها به دلیل استفاده از پروتکلهای ICMP یا UDP نمیتوانند مسیر واقعی ارتباط TCP (مثل مرور وب یا ارتباط SSH) را نشان دهند. اینجاست که TCP traceroute وارد میدان میشود.

در این مقاله قصد داریم به زبان ساده و کاربردی، به بررسی کامل دستور نصب TCP Traceroute بپردازیم. از مفاهیم پایه و تفاوت آن با traceroute معمولی گرفته تا نحوه نصب روی سیستمعاملهای مختلف، اجرای دستورات، تحلیل خروجی، و حتی استفاده در شرایط واقعی مثل عبور از فایروال یا تشخیص گلوگاههای شبکه.

اگر با شبکه و اینترنت سر و کار دارید، چه بهعنوان مدیر سیستم، کارشناس امنیت یا حتی کاربر کنجکاو، آشنایی با نصب TCP Traceroute میتواند دید عمیقتری نسبت به آنچه واقعاً در پشتصحنه اتصال اینترنتی شما رخ میدهد، به شما بدهد.

traceroute چیست و چه کاربردی دارد؟

ابزار traceroute یکی از پرکاربردترین ابزارهای شبکه برای بررسی مسیر طیشده توسط بستههای اطلاعاتی از یک میزبان (کلاینت) به میزبان دیگر (سرور) است. این ابزار با ارسال بستههای مخصوص (معمولاً UDP یا ICMP) و تنظیم تدریجی مقدار TTL (Time To Live) در هر بسته، مشخص میکند که هر گره (hop) میانراهی که بسته از آن عبور کرده کدام بوده است. در نهایت، traceroute لیستی از روترها یا دستگاههای بینراهی را به همراه زمان پاسخ آنها نمایش میدهد.

کاربردهای traceroute عبارتاند از:

-

عیبیابی مشکلات اتصال شبکه؛ بررسی اینکه کدام گره در مسیر باعث تأخیر یا قطع ارتباط شده است.

-

بررسی مسیرهای مسیریابی (routing)؛ شناسایی مسیرهای پیچیده یا غیربهینه بین دو نقطه.

-

تحلیل فایروالها یا سیاستهای امنیتی که ممکن است برخی بستهها را مسدود کنند.

تفاوت بین ICMP، UDP و TCP در ردیابی مسیر

ابزار traceroute میتواند از سه نوع پروتکل برای ارسال بستهها استفاده کند:

-

ICMP (Internet Control Message Protocol)

معمولاً در سیستمعاملهای ویندوز (tracert) استفاده میشود. این نوع بستهها مشابه بستههایpingهستند و برای بررسی پاسخدهی دستگاهها کاربرد دارند. اما بسیاری از فایروالها و روترها این بستهها را مسدود میکنند. -

UDP (User Datagram Protocol)

در بسیاری از توزیعهای لینوکس، traceroute از بستههای UDP با پورتهای بالا استفاده میکند. این روش میتواند از فایروالها عبور کند اما همچنان ممکن است در برخی شبکهها مسدود یا تغییر مسیر داده شود. -

TCP (Transmission Control Protocol)

بستههای TCP معمولاً از پورتهایی مانند 80 (HTTP) یا 443 (HTTPS) استفاده میکنند. چون این پورتها در اغلب فایروالها باز هستند، استفاده از TCP برای traceroute امکان عبور از محدودیتها و بررسی مسیر واقعی ارتباط کاربر با سرورهای وب یا سایر سرویسها را فراهم میکند.

-

چرا به TCP Traceroute نیاز داریم؟

در بسیاری از شبکهها، مخصوصاً آنهایی که دارای فایروال، NAT یا سیستمهای تشخیص نفوذ هستند، بستههای ICMP یا UDP بهراحتی فیلتر میشوند یا مسیر آنها با مسیر واقعی TCP متفاوت است. در چنین شرایطی، استفاده از TCP traceroute به دلایل زیر اهمیت دارد:

-

نمایش دقیق مسیر ارتباطی واقعی که کاربر هنگام اتصال به یک سرویس وب تجربه میکند.

-

عبور از فایروالهایی که فقط ترافیک TCP روی پورت خاصی را اجازه میدهند.

-

تحلیل مشکلات اتصال در سرویسهای مبتنی بر TCP مانند HTTPS، SSH، یا SMTP.

-

تشخیص گلوگاههایی که فقط در مسیر TCP دیده میشوند نه ICMP.

بهبیان ساده، اگر میخواهید بدانید واقعاً چه مسیری را مرورگر شما هنگام باز کردن یک سایت طی میکند، نه فقط مسیر تئوریک شبکه، باید از TCP Traceroute استفاده کنید.

TCP Traceroute چیست؟

برای درک TCP Traceroute، ابتدا باید بدانیم این ابزار دقیقاً چه کاری انجام میدهد و چرا با traceroute معمولی متفاوت است.

TCP Traceroute نسخهای پیشرفتهتر از traceroute کلاسیک است که بهجای استفاده از بستههای ICMP یا UDP، از بستههای TCP برای ردیابی مسیر بین دو میزبان استفاده میکند. این ویژگی باعث میشود مسیر واقعی اتصال TCP – یعنی همان چیزی که هنگام باز کردن وبسایتها، اتصال SSH، یا ارسال ایمیل طی میشود – بررسی گردد.

برخلاف traceroute سنتی که ممکن است در شبکههای دارای فایروال یا سیاستهای امنیتی بهدرستی عمل نکند، TCP Traceroute معمولاً موفق میشود از این محدودیتها عبور کند. زیرا بسیاری از فایروالها تنها اجازه عبور بستههای TCP در پورتهای شناختهشده (مثل 80، 443 یا 22) را میدهند و سایر ترافیکها را مسدود میکنند.

معرفی TCP Traceroute و مزایای آن نسبت به traceroute سنتی

در ابزار سنتی traceroute، معمولاً از بستههای ICMP (در ویندوز) یا UDP (در لینوکس) برای شناسایی مسیر استفاده میشود. اما این بستهها در بسیاری از شبکههای مدرن فیلتر میشوند یا بهدرستی پاسخ نمیگیرند، بنابراین خروجی traceroute ممکن است ناقص یا حتی کاملاً اشتباه باشد.

در مقابل، TCP Traceroute مزایای زیر را دارد:

-

دقت بیشتر در نمایش مسیر واقعی TCP، مخصوصاً برای سرویسهایی مانند HTTP، HTTPS یا SSH.

-

قابلیت عبور از فایروالها و سیستمهای NAT که بستههای ICMP و UDP را فیلتر میکنند.

-

قابلیت تنظیم پورت دلخواه برای بررسی مسیر اتصال به یک سرویس خاص.

-

تحلیل کاربردیتر برای مشکلات واقعی کاربران که به سرویسهای TCP دسترسی ندارند یا با کندی اتصال مواجه هستند.

اگر بخواهیم واقعاً نصب TCP Traceroute را یادبگیریم، باید بدانیم که این ابزار نهتنها مکمل traceroute معمولی است، بلکه در بسیاری از سناریوهای پیچیده شبکهای، تنها ابزار دقیق و قابلاعتماد است.

موارد استفادهی عملی از TCP Traceroute

-

عبور از فایروالها:

در بسیاری از شرکتها یا شبکههای ISP، بستههای ICMP و UDP مسدود میشوند، اما بستههای TCP روی پورت 80 یا 443 اجازه عبور دارند. TCP Traceroute با شبیهسازی این ترافیک میتواند از این موانع عبور کرده و مسیر واقعی را نمایش دهد. -

بررسی واقعی مسیر TCP:

وقتی کاربران از کندی در اتصال HTTPS یا SSH شکایت دارند، بررسی مسیر ICMP معمولاً کافی نیست. TCP Traceroute مسیر واقعی همین پروتکلها را بررسی میکند و میتواند نشان دهد کدام گره در مسیر باعث تأخیر است. -

تحلیل مشکلات در اتصالهای خاص:

اگر تنها یک سرویس خاص برای کاربران دردسترس نیست (مثلاً فقط SMTP قطع شده ولی سایتها باز میشوند)، با استفاده از TCP Traceroute روی پورت مربوطه میتوان بهطور دقیق مشکل را ردیابی کرد.

نصب TCP Traceroute

اگر قصد دارید با نصب TCP Traceroute آشنا شوید، گام اول نصب این ابزار در سیستمعامل مورد استفادهتان است. بسته به اینکه از لینوکس، مک یا ویندوز استفاده میکنید، روشهای نصب متفاوت خواهد بود.

نصب در لینوکس (Debian/Ubuntu، CentOS/RHEL)

بستهای که در بیشتر توزیعهای لینوکس برای اجرای TCP Traceroute استفاده میشود، نام آن tcptraceroute است. توجه داشته باشید که اجرای آن معمولاً نیازمند دسترسی root یا sudo است.

🔸 روی Debian/Ubuntu:

sudo apt update sudo apt install tcptraceroute

اگر دستور tcptraceroute پس از نصب در دسترس نبود، ممکن است نیاز باشد ابتدا بسته زیر را نصب کنید:

sudo apt install traceroute

روی CentOS/RHEL:

در برخی نسخههای RHEL یا CentOS ممکن است این ابزار در مخازن پیشفرض نباشد. ابتدا EPEL را فعال کنید:

sudo yum install epel-release sudo yum install tcptraceroute

در نسخههای جدیدتر مبتنی بر dnf:

sudo dnf install tcptraceroute

نکته: برای اجرای tcptraceroute اغلب به مجوز root نیاز دارید، چون ابزار باید بتواند بستههای خام (raw packets) تولید کند.

نصب در macOS

در سیستمعامل macOS، ابزار tcptraceroute بهصورت پیشفرض نصب نیست، اما میتوان آن را بهراحتی از طریق Homebrew نصب کرد.

🔸 مراحل نصب:

اگر Homebrew را نصب ندارید، ابتدا آن را نصب کنید:

/bin/bash -c "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/HEAD/install.sh)"

سپس دستور زیر را اجرا کنید:

brew install tcptraceroute

پس از نصب میتوانید مانند لینوکس از دستور tcptraceroute استفاده کنید. مثلاً:

sudo tcptraceroute google.com 80

جایگزینهای ویندوزی: ابزارهای مشابه مانند tracetcp

در ویندوز، ابزار پیشفرض tracert از ICMP استفاده میکند و قابلیت اجرای TCP Traceroute را ندارد. اما ابزارهای جایگزینی وجود دارند که دقیقاً همین قابلیت را ارائه میدهند. مهمترین آنها:

✅ tracetcp

ابزاری سبک و قابلاعتماد که میتواند مسیر TCP را با استفاده از بستههای SYN بررسی کند.

🔸 نصب tracetcp:

-

ابتدا WinPcap یا Npcap را نصب کنید (برای ایجاد بستههای خام لازم است)

-

سپس فایل اجرایی tracetcp را از GitHub یا سایتهای معتبر دانلود و اجرا کنید.

-

استفاده از ابزار:

tracetcp google.com:443

این دستور مسیر اتصال TCP به سرور گوگل روی پورت HTTPS را نمایش میدهد.

اجرای TCP Traceroute در ویندوز (با استفاده از tracetcp)

برخلاف traceroute سنتی که در ویندوز از بستههای ICMP استفاده میکند، ابزار tracetcp میتواند بستههای TCP ارسال کند و به این ترتیب از فیلترهای رایج فایروال عبور کرده و مسیر واقعی اتصال TCP را نمایش دهد.

✅ مراحل اجرای TCP Traceroute در ویندوز

۱. نصب پیشنیاز: Npcap (جایگزین WinPcap)

WinPcap دیگر بهروز نمیشود و توصیه میشود از Npcap استفاده کنید.

📥 دانلود Npcap:

-

لینک رسمی:

https://npcap.com/#download

🛠 مراحل نصب:

-

فایل نصب را اجرا کنید.

-

در هنگام نصب، گزینه “Install Npcap in WinPcap API-compatible Mode” را فعال کنید.

-

روی “Install” کلیک کنید تا فرآیند نصب تکمیل شود.

دانلود ابزار tracetcp

📥 دریافت tracetcp:

برای اجرای TCP Traceroute در ویندوز، نسخه مناسب ابزار tracetcp را بر اساس معماری سیستم خود دانلود کنید:

-

نسخه اجرایی آماده (tracetcp.exe) را از بخش “Releases” یا پوشه باینری دانلود کنید.

🧩 مراحل نصب:

-

فایل ZIP را استخراج کنید.

-

فایل

tracetcp.exeرا در یکی از مسیرهای زیر قرار دهید تا در CMD قابل اجرا باشد:-

مسیر

C:\Windows\System32(اگر دسترسی Admin دارید) -

یا اضافه کردن مسیر پوشه tracetcp به Path ویندوز

-

۳. اجرای دستور TCP Traceroute

✅ باز کردن CMD:

-

کلیدهای

Win + Rرا فشار دهید. -

در کادر Run، بنویسید

cmdو Enter بزنید.

✏️ اجرای دستور:

tracetcp api.muffingroup.com:443

توضیح:

-

api.muffingroup.comدامنهای است که میخواهید مسیر اتصال TCP آن را بررسی کنید. -

443پورت TCP موردنظر (HTTPS) است. میتوانید آن را به هر پورت دلخواه مثل 80، 22 یا 25 تغییر دهید.نکات مهم:

-

اگر هنگام اجرا با پیام خطای “No interface found” مواجه شدید، بررسی کنید که Npcap بهدرستی نصب شده باشد.

-

برای دیدن سوئیچها و گزینههای tracetcp میتوانید بنویسید:

-

tracetcp /?

با استفاده از ترکیب Npcap + tracetcp، میتوانید در ویندوز نیز همانند لینوکس، مسیر دقیق اتصال TCP را ردیابی کنید؛ ابزاری بسیار مفید برای تحلیل مسیرهای HTTPS، SSH، یا سایر سرویسهای فایروالشده.

دستورات پایه TCP Traceroute با مثال

پس از نصب موفق ابزار tcptraceroute در سیستمعامل مورد نظر، حالا زمان آن رسیده تا با شیوه استفاده از آن در شرایط واقعی آشنا شویم. در ادامه، چند دستور متداول بههمراه پارامترهای مهم و توضیح عملکرد آنها بررسی میشود.

مثال ساده: بررسی مسیر به یک سرور مشخص

فرض کنید میخواهید مسیر اتصال TCP از سیستم خود به سرور google.com روی پورت 80 (HTTP) را بررسی کنید. کافی است دستور زیر را اجرا نمایید:

sudo tcptraceroute google.com 80

در اینجا:

-

google.comمقصد (hostname) است. -

80پورت TCP مقصد است. -

اجرای دستور نیاز به مجوز root یا sudo دارد.

خروجی این دستور شامل لیستی از گرهها (hopها) بههمراه زمان پاسخ (RTT) آنها خواهد بود. اگر مسیر مستقیم باشد، بهوضوح میتوانید متوجه شوید هر بسته از چه مسیرهایی عبور کرده است.

استفاده از پورتهای خاص (مثلاً HTTP، HTTPS، SSH)

یکی از مزایای tcptraceroute این است که میتوانید پورت مقصد را بهدلخواه تنظیم کنید تا اتصال به سرویس خاصی را بررسی نمایید.

بررسی مسیر به یک وبسایت روی HTTPS (پورت 443):

sudo tcptraceroute example.com 443

بررسی مسیر به یک سرور SSH (پورت 22):

sudo tcptraceroute yourserver.com 22

این قابلیت زمانی بسیار کاربرد دارد که فقط یک سرویس خاص در دسترس یا کند است و شما میخواهید بدانید مشکل دقیقاً در کدام بخش از مسیر رخ داده است.

استفاده از گزینههای پیشرفته

tcptraceroute چندین پارامتر دارد که میتوانید با آنها رفتار ابزار را دقیقتر تنظیم کنید. در ادامه برخی از پرکاربردترین گزینهها آورده شده است:

-p [پورت مبدا]

تعیین پورت TCP مبدا (بهطور پیشفرض تصادفی است).

sudo tcptraceroute -p 55000 google.com 443

-n

از نام دامنه (DNS) استفاده نکن و فقط آدرس IP نمایش بده (خروجی سریعتر و دقیقتر):

sudo tcptraceroute -n google.com 443

-w [زمان]

تنظیم زمان انتظار برای دریافت پاسخ در هر گره (بهثانیه). مقدار پیشفرض معمولاً 3 ثانیه است.

sudo tcptraceroute -w 5 google.com 443

اگر با شبکهای کند یا مسیرهای بینالمللی کار میکنید، زمان بیشتر میتواند مفید باشد

-m [حداکثر تعداد hopها]

تعیین حداکثر تعداد گرههایی که بررسی میشوند. مقدار پیشفرض 30 است.

sudo tcptraceroute -m 20 google.com 443

ترکیب چند گزینه با هم

میتوانید چندین گزینه را ترکیب کرده و یک دستور حرفهای بسازید:

sudo tcptraceroute -n -p 45000 -w 4 -m 25 example.com 443

این دستور:

-

از DNS استفاده نمیکند.

-

پورت TCP مبدا را 45000 قرار میدهد.

-

تا 25 گره را بررسی میکند.

-

برای هر گره تا 4 ثانیه منتظر پاسخ میماند.

استفاده صحیح از این دستورات میتواند به شما کمک کند مسیر دقیق اتصال TCP بین دستگاه شما و سرور مقصد را بررسی و عیبیابی کنید.

تحلیل خروجی TCP Traceroute

درک صحیح خروجی tcptraceroute، گام کلیدی در یافتن مشکلات شبکهای است. خروجی این ابزار به شما نشان میدهد هر بسته TCP از چه گرههایی عبور کرده، هر گره چقدر تأخیر دارد، و آیا ارتباط موفق بوده یا خیر.

نحوه خواندن خروجی

یک نمونه ساده از خروجی tcptraceroute به شکل زیر است:

tcptraceroute to example.com (93.184.216.34) on port 80, 30 hops max 1 192.168.1.1 (192.168.1.1) 1.123 ms 1.045 ms 0.992 ms 2 10.20.30.1 (10.20.30.1) 5.421 ms 5.389 ms 5.402 ms 3 * * * 4 203.0.113.1 (203.0.113.1) 34.102 ms 34.199 ms 33.978 ms 5 93.184.216.34 (93.184.216.34) 56.231 ms 55.982 ms 56.100 ms

توضیح هر ستون:

-

عدد ردیف (hop number): نشاندهنده ترتیب گرهها (روترهای بینراهی) در مسیر.

-

نام میزبان و IP: اگر DNS فعال باشد، نام دامنه و آدرس IP گره نشان داده میشود.

-

سه مقدار زمان (RTT): زمان رفتوبرگشت (Round Trip Time) بستهها به آن گره، بر حسب میلیثانیه.

تحلیل زمان پاسخها (RTT)

-

اگر زمان پاسخ در گره خاصی ناگهان افزایش شدید داشته باشد (مثلاً از 10ms به 300ms برسد)، احتمالاً تاخیر شبکه یا ازدحام (congestion) در آن نقطه وجود دارد.

-

اگر زمان پاسخ از یک گره به گره بعدی کمتر شود، معمولاً به معنی افزایش مسافت نیست، بلکه ممکن است گره میانی پاسخها را با تأخیر ارسال کرده باشد یا مسیر بهینهای انتخاب شده باشد.

-

تشخیص گلوگاههای شبکه

برای شناسایی گلوگاه:

-

به دنبال جهشهای ناگهانی در RTT باشید.

-

مقایسه زمان پاسخ در چند گره متوالی کمک میکند بفهمید تأخیر در کدام گره آغاز شده است.

-

گرهای که هم زمان پاسخ بالا دارد و هم در گرههای بعدی این تأخیر ادامه پیدا میکند، معمولاً محل بروز مشکل است.

تفسیر پاسخهای غیرمعمول

در خروجی tcptraceroute ممکن است به علامتها یا پیامهایی مانند *, timeout, یا unreachable برخورد کنید. در اینجا معنای هرکدام را بررسی میکنیم:

✴️ * * *

-

به این معناست که هیچ پاسخی از آن گره دریافت نشده است.

-

دلایل ممکن:

-

فایروال گره میانی پاسخ نمیدهد.

-

فیلتر ICMP یا TCP SYN در آن گره وجود دارد.

-

گره بهطور کلی پاسخ به traceroute را غیرفعال کرده است.

-

-

اگر پس از چند

*پاسخها ادامه پیدا کند، معمولاً جای نگرانی نیست.

⏳ timeout

-

وقتی همه تلاشهای اتصال به پورت مقصد موفق نمیشود.

-

ممکن است به این دلایل باشد:

-

سرور مقصد یا مسیر نهایی قطع است.

-

پورت مقصد بسته است یا پاسخ نمیدهد.

-

مسیر به مقصد توسط فایروال یا ACL مسدود شده است.

-

🚫 unreachable

-

به معنای آن است که گره یا شبکه مقصد قابل دسترسی نیست.

-

میتواند ناشی از:

-

خطای مسیریابی (routing error)،

-

وجود NAT نامناسب،

-

یا فایروال نهایی باشد.

-

نکته مهم:

وجود * یا timeout همیشه نشانه مشکل نیست؛ ممکن است گره موردنظر فقط پاسخ به بسته TCP SYN را مسدود کرده باشد ولی در واقع بستهها را عبور دهد. بنابراین همیشه تحلیل باید در بستر کاربرد واقعی (مثلاً دسترسی به وبسایت، SSH، و غیره) انجام شود.

مقایسه TCP Traceroute با ابزارهای مشابه

برای درک TCP Traceroute، شناخت جایگاه آن در مقایسه با ابزارهای سنتی مانند traceroute، ping و mtr بسیار مهم است.

نخست، اگر ابزار traceroute را در نظر بگیریم، باید بدانید که این ابزار معمولاً از بستههای UDP (در لینوکس) یا ICMP (در ویندوز) استفاده میکند. در حالی که از لحاظ ساختار مشابه TCP Traceroute عمل میکند و مسیر را گامبهگام نمایش میدهد، اما به دلیل استفاده از پروتکلهایی که اغلب توسط فایروالها مسدود میشوند، در بسیاری از شبکهها خروجی ناقص یا گمراهکننده ارائه میدهد. در مقابل، TCP Traceroute بهواسطه استفاده از بستههای TCP — آن هم روی پورتهای شناختهشده مانند 80 یا 443 — میتواند از سد بسیاری از فیلترینگها عبور کرده و مسیر واقعی اتصال کاربر به یک سرویس خاص را نمایش دهد. بنابراین، در سناریوهایی که traceroute سنتی مسیر را قطعشده یا مبهم نشان میدهد، TCP Traceroute همچنان قادر به ارائه مسیر دقیق است.

در مورد ping، تفاوتها حتی محسوستر است. ابزار ping تنها برای تست در دسترس بودن مقصد استفاده میشود و هیچ اطلاعاتی درباره مسیر ارائه نمیدهد. اگرچه زمان پاسخ (RTT) را به شما میدهد، اما نمیگوید بستهها از چه مسیر یا گرههایی عبور کردهاند. این یعنی در زمان بروز مشکل در میانراهها (مثلاً کندی ناشی از یک روتر میانی)، ping کاملاً ناکارآمد است. در حالی که TCP Traceroute نهتنها مسیر را مشخص میکند، بلکه با توجه به نوع پروتکل، اطلاعات مرتبطتری برای سرویسهای TCP محور ارائه میدهد.

در نهایت، ابزار mtr که ترکیبی از ping و traceroute محسوب میشود، برای مشاهده پایداری مسیر و نوسان در زمان پاسخ بسیار مفید است. این ابزار بهصورت لحظهای مسیر را بررسی میکند و میتواند در تشخیص افت بسته یا ناپایداری در گرههای مشخص مفید باشد. اما محدودیت اصلی آن این است که معمولاً مبتنی بر ICMP یا UDP عمل میکند، بنابراین مثل traceroute معمولی، در محیطهای فیلترشده یا دارای سیاست امنیتی بسته، ممکن است عملکرد دقیق نداشته باشد. TCP Traceroute در چنین مواردی گزینه بهتری است، زیرا دقیقاً مسیر واقعی اتصال TCP را شبیهسازی میکند.

بهطور خلاصه، اگر میخواهید مسیر واقعی و عملی اتصال به یک سرویس TCP مانند HTTP، SSH یا HTTPS را بررسی کنید — بهویژه در شرایطی که محدودیتهای امنیتی یا فایروال وجود دارد — TCP Traceroute ابزاری قدرتمند، دقیق و قابلاعتماد است. ابزارهای دیگر در جایگاه خود مفیدند، اما هرکدام محدودیتهایی دارند که در بسیاری از موارد، تنها TCP Traceroute میتواند آنها را پوشش دهد.

نکات امنیتی و محدودیتها

🔹 استفاده مسئولانه از TCP Traceroute در شبکههای عمومی

هرچند TCP Traceroute ابزاری مفید و قدرتمند است، اما باید با درک درست از ملاحظات امنیتی و اخلاقی استفاده شود. اجرای این ابزار در شبکههای عمومی یا سازمانی بدون هماهنگی میتواند باعث هشدار در سیستمهای نظارتی یا حتی مسدود شدن دسترسی شما شود.

بهویژه در شبکههایی که دارای سیستمهای تشخیص نفوذ (IDS/IPS) یا سیاستهای سختگیرانه فایروالی هستند، ارسال پیدرپی بستههای TCP SYN ممکن است بهعنوان رفتار مشکوک یا حتی حمله تلقی شود. بنابراین:

-

همیشه پیش از اجرای این ابزار در شبکههای کاری یا عمومی، اجازه مسئول فنی یا امنیت شبکه را کسب کنید.

-

از ارسال مکرر بسته به یک سرور بدون اطلاع مالک آن خودداری نمایید.

-

استفاده از TCP Traceroute برای بررسی شبکههایی که به شما تعلق ندارند، ممکن است از نظر حقوقی مشکلساز باشد.

مشکلات مربوط به دسترسی ریشه (root) یا مجوز اجرا

برای اجرای tcptraceroute، معمولاً نیاز به دسترسی سطح بالا (root یا sudo) دارید. علت این مسئله آن است که ابزار برای ارسال بستههای TCP به صورت دستی (raw packets)، نیاز به سطح دسترسی سیستمی خاصی دارد.

در صورت اجرای ابزار بدون دسترسی کافی، احتمالاً با خطاهایی مانند زیر مواجه خواهید شد: