امروزه مسئله مقابله با حملات سایبری یکی از مهمترین دغدغههای هر کسبوکار آنلاینی میباشد زیرا چنین حملاتی میتوانند زیانهای مالی سنگینی به کسبوکار شما وارد کنند و باعث لطمه وارد شدن به اعتبار شما در نزد مشتریان شود. ما امروز قصد داریم شما را با یکی از مهمترین حملات سایبری یعنی DDoS آشنا کنیم. DDoS یا دیداس به صورت خلاصه نوعی حمله سایبری است که در آن فرد هکر با هدف ایجاد اختلال در عملکرد وبسایت و یا سرویس آنلاینی، حجم بسیار زیادی از ترافیک جعلی را به سمت آن ارسال میکند. اما حملات دیداس چگونه انجام میشوند و انواع آن کدامند؟ چگونه این حملات را شناسایی کنیم و هدف از انجام آنها چیست؟ روشهای پیشگیری و مقابله با آنها کدامند؟ ما در این مقاله به تمام این سؤالات پاسخ داده و به مقایسه حملات DDoS و DoS خواهیم پرداخت.

فهرست محتوا

دیداس چیست؟

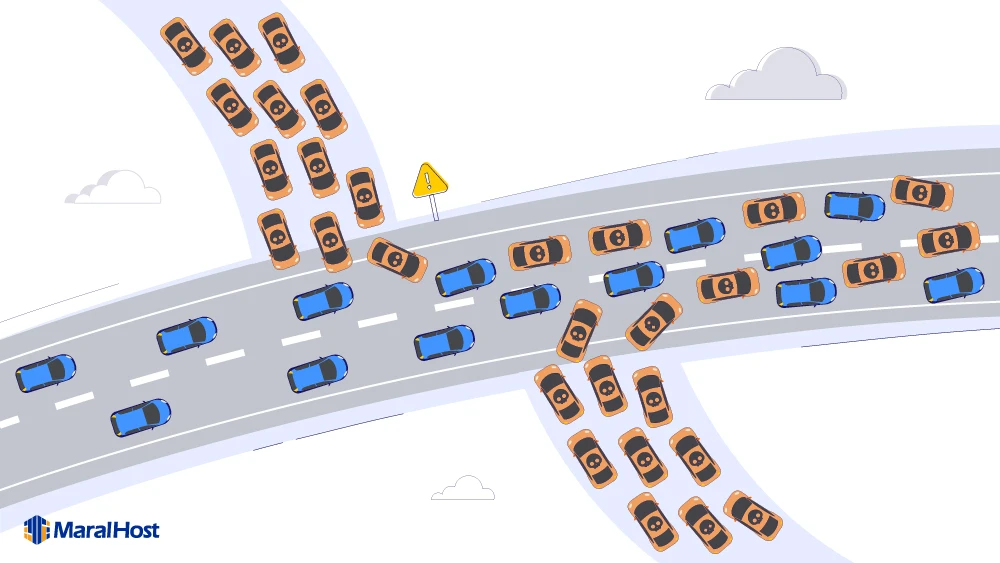

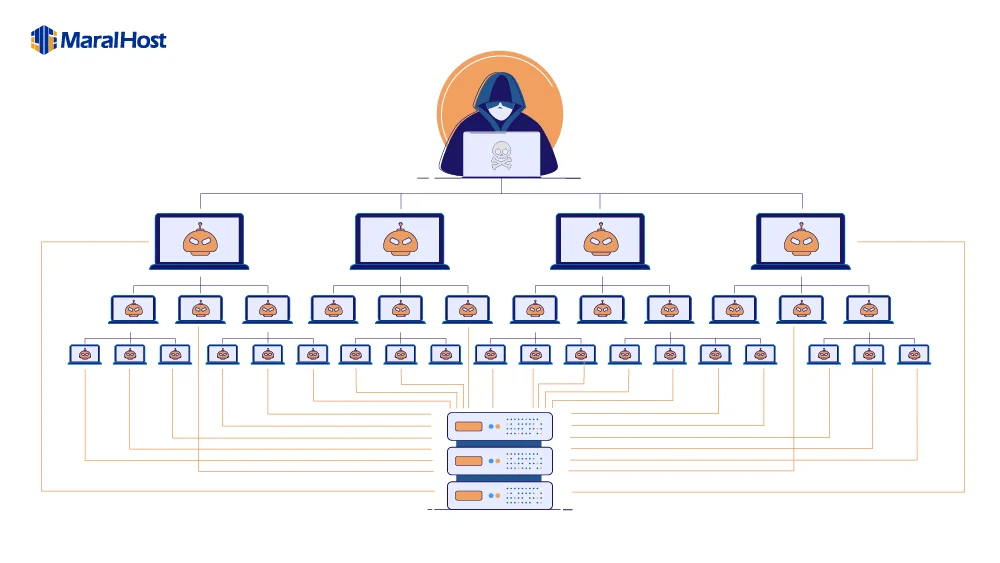

حمله دیداس یا DDoS (مخفف Distributed Denial of Service) نوعی حمله سایبری است که در آن فرد مهاجم با ارسال حجم سنگینی از ترافیک اینترنتی به سمت هدف خود (سرور، خدمات آنلاین، شبکه و…) باعث از کار افتادن و یا ایجاد اختلال در عملکرد عادی آن شده و در نتیجه کاربران و یا بازدیدکنندگان برای دسترسی به آن دچار مشکل خواهند شد. حملات دیداس از طریق باتنتها انجام میشوند که در واقع مجموعهای از دستگاهها و سیستمهای آلوده و متصل بههم هستند. حملات دیداس روزبهروز در حال افزایش بوده و طبق پیشبینی وبسایت Leaseweb تعداد حملات دیداس در سال ۲۰۲۳ به بیش از ۱۵.۴ میلیون عدد رسیده است که این مقدار دو برابر سال ۲۰۱۸ است. حمله دیداس را میتوان به مانند جادهای با ترافیک عادی در نظر گرفت که ناگهان تعداد زیادی خودرو از مسیری فرعی وارد آن شده و باعث کندی حرکت سایر اتومبیلها و یا قفل شدن جاده میشوند.

حملات دیداس چگونه انجام میشوند؟

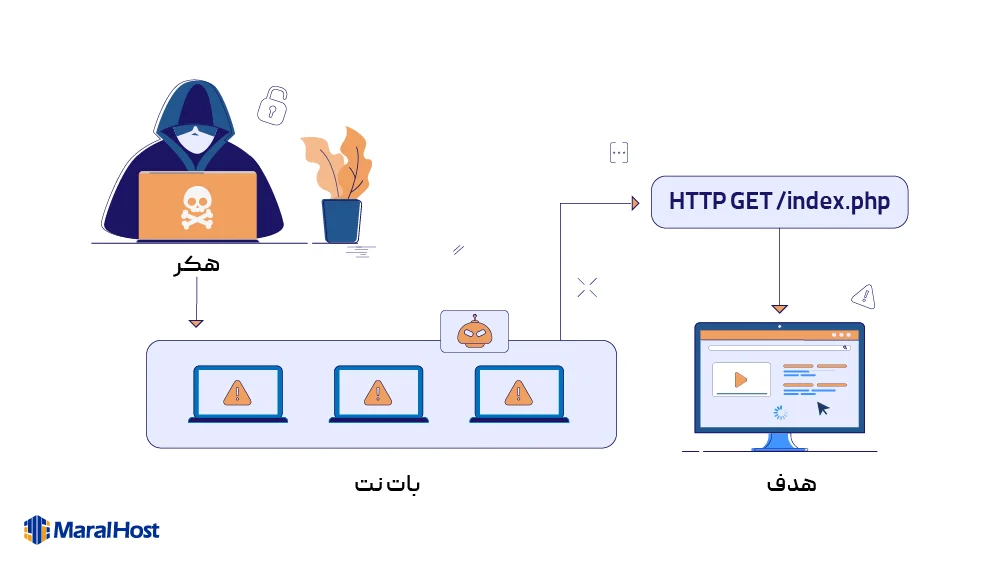

۱- ساختن باتنت: هکر با استفاده از تکنیک و یا ارسال به صدها، هزاران و گاها صدها هزار یا میلیون دستگاه کامپیوتر شخصی، سرور مجازی، تبلت، تلفن هوشمند و یا حتی دستگاههای مبتنی بر IoT (سیستمهای امنیتی هوشمند و…) اقدام به هک کردن آنها کرده و از آنها یک باتنت میسازد. در حملات دیداس به هر دستگاه، بات (Bot) گفته میشود.

۲- انتخاب هدف: هکرها برای انجام حملات دیداس انگیزههای مختلفی را دنبال میکنند که از میان آنها میتوان به ضربهزدن به کسبوکارهای رقیب، باجخواهی و هکتیویسم اشاره کرد. فرد مهاجم در این مرحله هدف مورد نظر خود را انتخاب کرده و شروع به جمعآوری اطلاعات در مورد آسیبپذیریهای امنیتی و سایر نقاط ضعف آن میکند.

۳- راهاندازی C&C: فرد هکر برای مدیریت باتنت و ارسال دستورالعملهای مورد نظر خود به آن، اقدام به راهاندازی سیاندسی میکند. C&C مخفف (Command and Control) و سیستم یا سروری است که هکرها با استفاده از آن میتوانند باتنتها را مدیریت و دستورالعملهای مورد نظر خود را به آن ارسال کنند.

۴- ارسال دستورالعمل: فرد مهاجم نوع حمله را مشخص کرده و دستورالعملهای خود را به سمت باتنت ارسال میکند.

۵. انجام حمله: باتنت طبق دستورالعملهای دریافتی اقدام به ایجاد حجم سنگینی از ترافیک کرده و آن را به سمت هدف مورد نظر ارسال میکند که این عمل باعث از کار افتادن و یا کندی آن میشود.

۶- مانیتورینگ حمله: هکر فرآیند حمله را با دقت مورد بررسی و ارزیابی قرار داده و در صورت نیاز حجم بیشتری از ترافیک را به سمت سیستم هدف میفرستد.

برخی از مهمترین ابزارهای دیداس:

LOIC: نرمافزار LOIC (مخفف Low Orbit Ion Cannon) نوعی ابزار تست فشار شبکه است که برای انجام حملات دیداس نیز مورد استفاده قرار میگیرد.

HOIC: نرمافزار HOIC (مخفف High Orbit Ion Cannon) مانند LOIC نوعی تست فشار شبکه است که هکرها از آن برای انجام حملات دیداس استفاده میکنند اما شدت حملات انجام شده توسط HOIC بالاتر از LOIC است.

Slowloris: ابزاری برای انجام حملات دیداس در سطح لایهاپلیکیشن میباشد که با استفاده از آن میتوان در عملکرد یک وبسرور اختلال ایجاد کرد و یا آن بهکل از کار انداخت.

R.U.D.Y: این ابزار به شکلی آرام و در مدت زمانی طولانی تعداد بسیار زیادی درخواست POST را به سمت وبسرور ارسال کرده و باعث ایجاد اختلال در عملکرد آن میشود.

Mirai: نوعی بدافزار است که هکرها با استفاده از آن میتوانند انواع مختلفی از دستگاهها (معمولا دستگاههای مبتنی بر مانند روترها) را آلوده و از آنها یک باتنت ایجاد کنند.

توجه: استفاده از ابزارهای فوق برای انجام حملات DDoS غیرقانونی بوده و افرادی که از آنها استفاده میکنند ممکن است تحت پیگرد قانونی قرار بگیرند.

مقایسه DoS و DDoS

DoS (مخفف Denial of Service) نوعی حمله سایبری است که در آن فرد هکر با ارسال حجم زیادی از درخواستهای غیرقانونی به سمت هدف خود، آن را مصرف کرده و در نهایت مانند حملات دیداس باعث ایجاد اختلال در عملکرد عادی آن میشود. افراد مهاجم معمولا برای انجام حملات DoS تنها از یک دستگاه یا اتصال شبکه استفاده میکنند اما حملات DDoS قدرت بیشتری داشته و در آن هکرها با استفاده از باتنت حجم بسیار سنگینی از درخواستهای جعلی را به سوی هدف مورد نظر خود ارسال میکنند. حملات دیداس ماهیت پیچیده و توزیعی داشته و ممکن است از چندین مکان جغرافیایی مختلف انجام شوند که همین موضوع باعث میشود تا شناسایی و مقابله با آنها نسبت به حملات DoS دشوارتر باشد. توجه داشته باشید که انجام حملات DoS نیز مانند حملات DDoS غیر قانونی هستند.

انواع حملات DoS و DDoS

حملات DoS و DDos دارای انواع گوناگونی بوده و میتوانند لایههای مختلفی از مدل OSI را مورد هدف قرار دهند.

حملات لایهاپلیکیشن

در این نوع حملات، هکرها با ارسال حجم زیادی از درخواستهای جعلی به سمت لایهاپلیکیشن (بالاترین لایه مدل IOS یعنی لایه شماره ۷) باعث ایجاد اختلال در عملکرد عادی آن میشوند و این لایه در واقع جایی است که در آن صفحات وب درخواستی کاربران ایجاد شده و به سمت مرورگرهای آنها فرستاده میشوند.

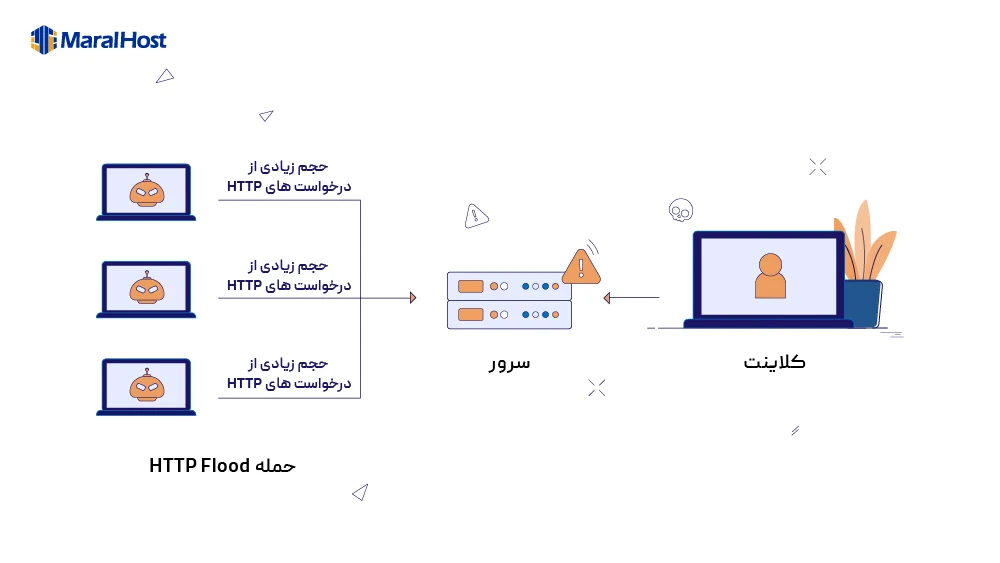

حملات HTTP Flood: نوعی حمله لایهاپلیکیشن است که در آن فرد مهاجم حجم زیادی از درخواستهای و به ظاهر قانونی را به سمت وبسایت و یا اپلیکیشن هدف ارسال کرده و باعث کندی و یا از کار افتادن آن میشود.

حملات حجمی

حملات حجمی نوعی حمله دیداس هستند که در آن فرد مهاجم با ارسال حجم زیادی از دادهها به سمت هدف خود، تمام پهنایباند آن را مصرف کرده و در نتیجه مانع از دریافت ترافیک قانونی از طرف کاربران میشود. این نوع حملات معمولا لایههای ۳ و ۴ را مورد هدف قرار میدهند.

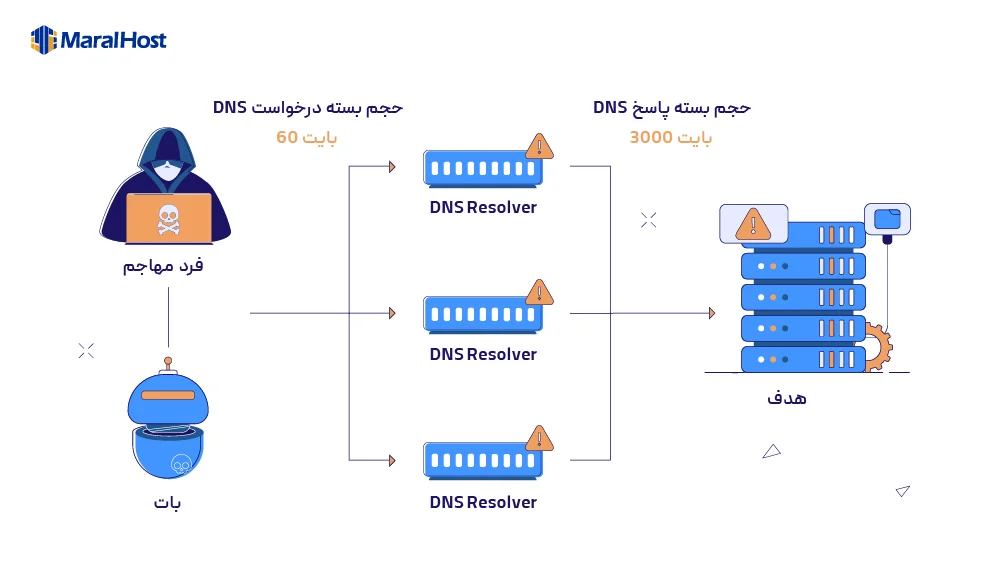

حمله DNS Amplification: در این نوع حمله فرد مهاجم از آسیبپذیریهای یک سرور DNS سوءاستفاده کرده و آن را به گونهای پیکربندی میکند که برای هر ، چندین پاسخ ایجاد کند و آنها را به سمت هدف مورد نظر بفرستد که این عمل باعث میشود که ناگهان حجم زیادی از پاسخهای DNS به سمت سرور هدف ارسال شود و آن را دچار کندی یا دانتایم کند. حمله DNS Amplification از نوع حجمی بوده و اغلب لایههای ۴ و ۷ را مورد هدف قرار میدهد.

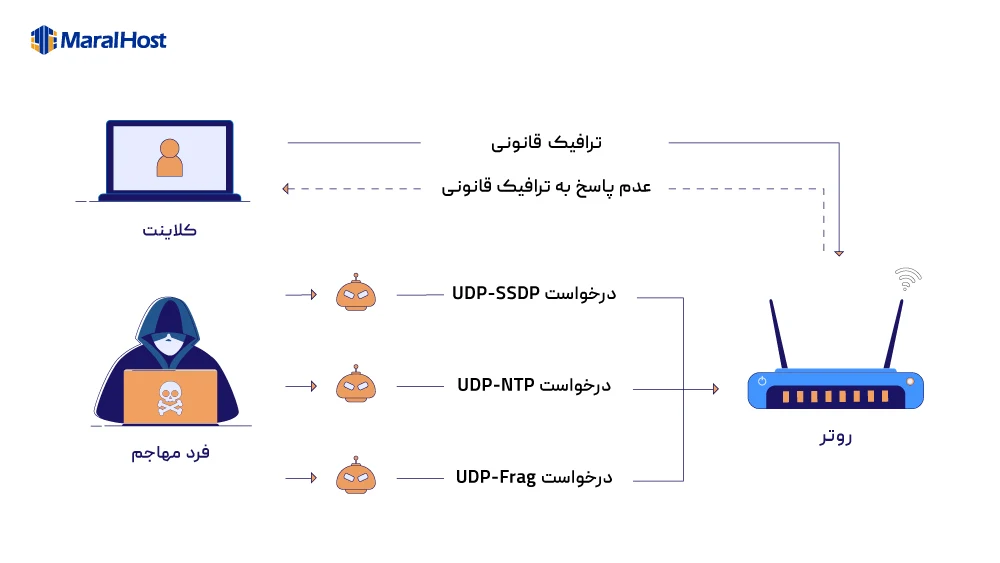

حمله UDP Flood: نوعی حمله دیداس است که در آن فرد هکر با استفاده از IPهای جعلی حجم زیادی از درخواستهای را به شکلی تصادفی به سمت پورتهای هدف ارسال میکند. در چنین وضعیتی سرور سعی میکند تا به تمام درخواستها پاسخ دهد که این عمل باعث مصرف بیشازحد منابع و در نتیجه ناتوانی سرور در مدیریت درخواستهای UDP قانونی و از دسترس خارج شدن آن میشود. این نوع حمله نیز لایه ۴ مدل OSI را هدف قرار میدهد.

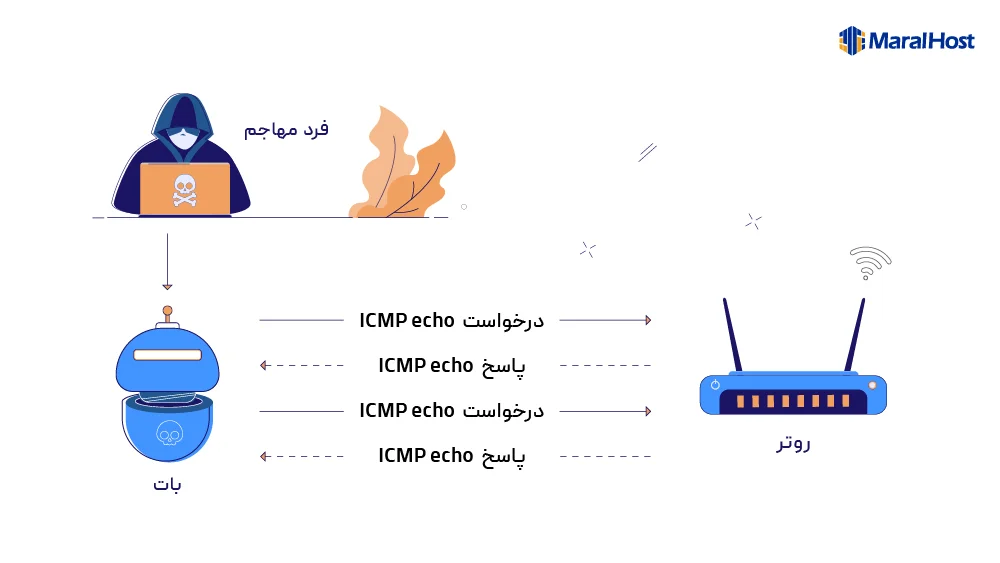

حمله ICMP Flood: حملهای است که در آن هکرها با ارسال حجم زیادی از درخواستهای به سمت هدف، باعث مصرف پهنایباند و سایر منابع آن شده و در نتیجه سیستم یا سرور مورد نظر دچار افت عملکرد شده و یا بهکل از دسترس کاربران خارج میشود. حمله ICMP Flood معمولا در دستهبندی حملات حجمی قرار گرفته و لایه ۳ را هدف قرار میدهند.

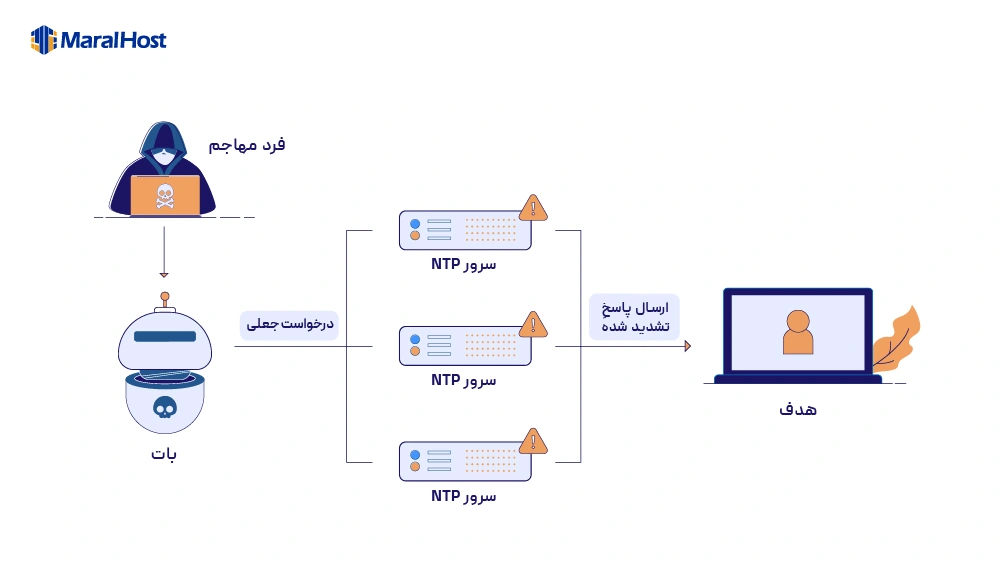

حمله NTP Amplification: در این نوع حمله دیداس، فرد مهاجم یک سرور NTP را مورد حمله سایبری قرار داده و از آن برای ارسال حجم بسیار زیادی از ترافیک UDP به سمت هدف خود استفاده کرده و باعث مصرف منابع آن میشود. حمله NTP Amplification نیز معمولا از نوع حجمی بوده و لایه ۳ را هدف قرار میدهد.

حملات پروتکل

این نوع حملات از آسیبپذیریهای لایههای ۳ و ۴ مدل IOS سواستفاده کرده و تمام منابع مرتبط با شبکه (فایروال، لودبالانسر ، وبسرور و…) را مصرف میکند که این عمل باعث میشود تا کاربران نتوانند به خدمات موردنظر خود دسترسی داشته باشند.

حملات SYN Flood: نوعی حمله پروتکل است که لایه ۴ را هدف قرار داده و در آن فرد مهاجم با IPهای جعلی تعداد زیادی درخواست TCP Handshake را به سمت هدف خود ارسال میکند. در چنین حالتی سرور متوجه جعلی بودن درخواستها نشده و در نتیجه به همه آنها پاسخ داده و منتظر میماند تا آخرین مرحله فرآیند دستدادن اتفاق بیفتد اما این فرآیند هیچگاه کامل نشده و در نتیجه سرور به خاطر وجود تعداد زیادی از درخواستهای پاسخ داده نشده به شدت کند شده و یا بهکل از کار میافتد.

حملات Multi-Vector

حملات سایبری پیچیدهای هستند که در آنها فرد هکر از روشهای مختلفی برای هدف قرار دادن قربانی خود استفاده میکند. این نوع حملات با انگیزه مقابله با رویکردهای دفاعیِ وبسایت یا سرور هدف انجام شده و اغلب به صورت همزمان لایههای ۳، ۴ و ۷ شبکه را مورد هدف قرار میدهند.

حملات لایه فیزیکی

در این حملات افراد مهاجم تجهیزات فیزیکی یک دیتاسنتر را مورد هدف قرار داده که شامل مواردی مانند رساندن آسیب فیزیکی به تجهیزات شبکه (روترها، سوئیچها و…)، سرورها، خنککنندهها، ژنراتورها، EMI، ایجاد پارازیت و… میشود. این حملات اغلب نیاز به حضور فیزیکی افراد مهاجم داشته و در لایه یک مدل OSI انجام میشوند.

حملات لایه داده-لینک

در این حملات، هکرها از آسیبپذیریهای لایه دوم مدل OSI (لایه داده-لینک) سوءاستفاده کرده و به آن حمله میکنند.

حمله STP: نوعی حمله DoS که در لایه دوم OSI انجام شده و در آن فرد هکر با سوءاستفاده از آسیبپذیریهای پروتکل STP باعث ایجاد اختلال در عملکرد آن میشود. STP نوعی پروتکل است که با هدف جلوگیری از ایجاد لوپها در توپولوژی شبکه طراحی شده است.

حملات لایه نشست

در حملات لایه نشست، افراد مهاجم به لایه ۵ OSI حمله کرده و باعث ایجاد اختلال در فرآیند ایجاد و مدیریت سشنها میشوند.

Multiple-Session DoS: نوعی حمله DoS است که در آن فرد هکر با ایجاد حجم زیادی از سشنهای به ظاهر قانونی باعث مصرف منابع و ایجاد اختلال در عملکرد هدف مورد نظر خود میشود.

هدف از انجام حملات DDoS

هکتیویسم: هکتیویستها ممکن است به منظور جلب توجه، افزایش آگاهی افراد جامعه، مقابله با حکومتها و یا ابراز مخالفت خود با برخی از سیاستهای دولتها، اقدام به انجام حملات DDoS کنند. Anonymous یکی از مهمترین گروه هکری هکتیویست میباشد که در سطح جهانی فعالیت میکند.

باجخواهی: برخی از هکرها با انگیزه باجخواهی اقدام به انجام حملات DDoS کرده و معمولا تا زمانی که پول درخواستی آنها پرداخت نشود، به حملات خود ادامه میدهند.

جنگ سایبری: در این نوع حمله دیداس ممکن است کشوری به دلایل مختلفی (ایجاد اختلال در روند انتخابات، رساندن زیانهای مالی، ساکتکردن منتقدان و مخالفان داخلی، رساندن یک پیام خاص و… ) وبسایتها و زیرساختهای شبکه کشور دیگری را مورد هدف قرار دهند.

ضربه زدن به شرکتهای رقیب: گاهی اوقات ممکن است کسبوکارها و شرکتها با هدف ضربهزدن به رقبای خود، آنها را مورد حملات دیداس قرار دهند.

استفاده پوششی: هکرها ممکن است از حملات DDoS به عنوان پوششی برای منحرف کردن توجهها از سایر عملیاتهای سایبری (نقض دادهها، هک کردن مؤسسات مالی و…) استفاده کنند.

نارضایتی از خدمات: گاهی اوقات ممکن است فردی به دلیل نارضایتی از خدمات شرکت، سازمان و یا وبسایتی، آن را مورد حمله DDoS قرار دهد.

سرگرمی: برخی از افراد (بیشتر نوجوانان) صرفا برای سرگرمی و بدون هیچ دلیل خاصی وبسایت، سرور و یا سرویس آنلاینی را از طریق DDoS مورد حمله سایبری قرار میدهند.

آزمایش تکنیکها و ابزارها: گاهیاوقات هکرها به منظور آزمایش تکنیکها و ابزارها و همچنین بررسی میزان تأثیرات حملات خود اقدام به انجام حملات دیداس میکنند.

چالشهای مرتبط با حملات DDos

آسانی انجام حمله: افراد میتوانند به آسانی باتنتهای آماده را از هکرها خریداری کرده و اقدام به انجام حمله دیداس کنند و در مجموع انجام حملات DDoS معمولا نیازی به دانش فنی چندان بالایی ندارد.

دشواری شناسایی و مقابله: تفکیک ترافیک قانونی از جعلی، مقابله با حملات دیداس و همچنین شناسایی منبع اصلی آنها کاری دشوار میباشد زیرا حملات دیداس ماهیت توزیعی و پیچیده داشته و در آنها هکرها از IPهای هک شده استفاده میکنند.

زیانهای مالی: حملات دیداس باعث و ایجاد اختلال در عملکرد عادی وبسایتها و در نهایت منجر به کاهش اعتبار، از دست رفتن مشتریان و زیانهای مالی بسیاری میشوند. علاوه بر این، شرکتها برای مقابله و شناسایی این حملات نیاز به سرمایهگذاری در تجهیزات دفاع سایبری خود دارند.

افزایش قدرت و پیچیدگی حملات: هکرها به منظور افزایش قدرت حملات DDoS و همچنین مقابله با رویکردهای دفاع سایبری شرکتها و سازمانها به صورت مداوم تکنیکها، ابزارها و استراتژیهای خود را تغییر میدهند. به عنوان مثال امروزه هکرها با استفاده از چندین سرور مجازی میتوانند قدرت حملات خود را نسبت به قبل تا ۵،۰۰۰ برابر افزایش دهند. در این رابطه خبر «افزایش قدرت حملات DDoS با استفاده از بستر VPSها» را مطالعه کنید.

معروفترین حملات DDoS

| هدف حمله | توضیحات | سال وقوع حمله | پیک سرعت (ترابیت بر ثانیه) |

| پلتفرم گیتهاب | در این حمله هکرها با استفاده از تکنیک Amplification سرورهای پلتفرم را مورد حمله قرار دادند، با این حال متخصصان گیتهاب توانستند تنها پس از چند دقیقه دوباره پلتفرم خود را به حالت آنلاین برگردانند. | ۲۰۱۸ | 1.35Tbps |

| سرویسهای گوگل | هکرها با آلوده کردن ۱۸۰،۰۰۰ سرور CLDAP و DNS و به مدت ۶ ماه، در ثانیه حدود ۱۶۷ میلیون درخواست جعلی را به سمت آنها ارسال کردند. این درخواستهای غیرقانونی در نهایت به سمت سرویسهای گوگل هدایت شده و آنها را تحت تأثیر خود قرار دادند. | ۲۰۱۷ | 2.54Tbps |

| AWS | در این حمله، یکی از مشتریان پلتفرم تحت یک حمله دیداس سنگین قرار گرفت. این حمله پس از ۳ روز توسط سرویس دفاع سایبری آمازون (AWS Shield) دفع شد. | ۲۰۲۰ | 2.3Tbps |

| OVH | هکرها با استفاده از باتنتی متشکل از ۱۵۰،۰۰۰ دستگاه مبتنی بر IoT حمله سنگینی را علیه شرکت ارائهدهنده خدمات میزبانی OVH انجام دادند. | ۲۰۱۶ | 1Tbps |

نحوه شناسایی حملات دیداس

- مشاهده الگوهای ترافیکی غیرعادی

- از دسترس خارج شدن وبسایت

- افزایش ناگهانی ترافیک

- کند شدن وبسایت

- مشاهده

- افزایش شبکه

- مشاهده لاگ غیرعادی در سرور

- مشاهده آدرسهای IP مشکوک

راهکارهای پیشگیری و مقابله با حملات DDoS

- آشنایی با نحوه عملکرد انواع حملات دیداس

- مسیریابی سیاهچاله

- روش Rate Limiting

- ایجاد پلنی برای مقابله با DDoS

- عدم استفاده از فایروالهای سنتی

- استفاده از و IPS

- استفاده از

- مانیتورینگ شبکه و افزایش امنیت آن

- استفاده از فناوری

- تفکیک ترافیک قانونی و جعلی

- استفاده از CDNها

- استفاده از سامانه SIEM

- فناوریهای و NDR

- استخدام کارشناس امنیت سایبری

سؤالات متداول

آیا میتوان هکرهایی که از حمله دیداس استفاده میکنند را شناسایی کرد؟

شناسایی این افراد به دلیل ماهیت توزیعی حملات دیداس بسیار دشوار است. با این حال انجام کارهایی مانند همکاری با ISP و پلیس امنیت سایبری، فارنزیک و تجزیهوتحلیل رفتار شبکه و آدرسهای IP میتوانند به شما در شناسایی باتنتها و فرد استفادهکننده از آنها کمک بسیاری کند.

کدام وبسایتها بیشتر تحت حملات DDoS قرار میگیرند؟

حملات دیداس انواع مختلفی از وبسایتها را مورد هدف قرار میدهند، با این حال برخی وبسایتها بیشتر در معرض چنین حملاتی قرار میگیرند که از میان آنها میتوان به وبسایتهای خبری، تجارت الکترونیک، مؤسسات مالی، سازمانهای دولتی و بخش خصوصی و پلتفرمهای بازی و سرگرمی اشاره کرد.

در هنگام وقوع حملات دیداس چکار کنیم؟

حفظ آرامش، تماس فوری با یا شرکت ارائهدهنده خدمات میزبانی، فعالسازی سرویسهای مقابله با حملات DDoS، شناسایی و جمعآوری مدارک مرتبط با حمله، گرفتن کمک از کارشناسان امنیت سایبری، مطلع ساختن شرکای مالی و کارمندان از جمله موارد مهمی هستند که باید در هنگام وقوع چنین حملاتی به آنها توجه کنید.

آیا حملات DDoS قابل پیشگیری هستند؟

پیشگیری کامل از حملات DDoS عملا غیرممکن است اما با استفاده از راهکارهایی که در بخش راهکارهای پیشگیری و مقابله با حملات DDoS به آنها اشاره شد، میتوان تا حد زیادی اثرات چنین حملاتی مخربی را کاهش داد.

حملات دیداس چقدر زمان میبرند؟

این نوع حملات میتوانند بین چند ثانیه تا چندین ساعت (حتی روزها) زمان ببرند و عواملی مانند پیچیدگی و حجم حمله، انگیزه فرد هکر، پهنایباند شبکه و روشها و رویکردهای دفاعی استفاده شده بر مدت زمان حمله تأثیر میگذارند.

منابع: Cloudflare ،IBM و Radware