فهرست محتوا

- 1 مقدمه:

- 2

- 3 خطای اول: رمز عبور ضعیف یا احراز هویت اشتباه

- 4

- 5 راهکارهای جلوگیری از این نوع نفوذ

- 6 خطای دوم: بهروزرسانی نکردن سیستم و سرویسها

- 7 راهکارهای پیشگیری

- 8 خطای سوم: پیکربندی امنیتی اشتباه یا ناقص

- 9 راهکارهای پیشگیری از هک سرور مجازی ناشی از پیکربندی اشتباه

- 10 سناریوی واقعی از یک حمله کامل

- 11 چگونه از هک سرور مجازی جلوگیری کنیم؟

- 12 جمعبندی

مقدمه:

هک سرور مجازی معمولاً چیزی نیست که با تکنیکهای پیچیده یا حملات عجیبوغریب آغاز شود؛ در واقع بیشتر نفوذها از چند اشتباه کاملاً ساده شروع میشوند. آمارها نشان میدهد که بیش از ۸۰٪ حملات موفق به VPS نتیجهی خطاهای انسانی، ضعف در پیکربندی اولیه یا رعایت نکردن نکات پایهای امنیتی است.در پشت اکثر حملات، سه خطای تکراری وجود دارد که اگر آنها را حذف کنید، شانس هک شدن سرور شما به شکل چشمگیری کاهش پیدا میکند.در این مقاله دقیقاً بررسی میکنیم که چطور همین سه اشتباه کوچک میتوانند به یک فاجعه امنیتی تبدیل شوند؛ از دسترسی اولیه مهاجم تا اجرای کد مخرب، نفوذ به سرویسها و حتی سوءاستفاده از منابع سرور. هدف این است که یک نگاه عملی و واقعی داشته باشیم تا بدانید این حملات چگونه اتفاق میافتند و چطور میتوان از آنها پیشگیری کرد.

خطای اول: رمز عبور ضعیف یا احراز هویت اشتباه

یکی از رایجترین دلایل هک سرور مجازی هنوز هم انتخاب پسوردهای ضعیف یا استفاده از روشهای احراز هویت ناقص است. با اینکه روشهای مدرن امنیتی وجود دارد، اما بسیاری از مدیران سرورها هنوز به پسوردهای ساده، تکراری یا قابل حدس تکیه میکنند؛ و همین یک نقطهضعف کافی است تا مهاجم بدون هیچ پیچیدگی خاصی وارد سرور شود.

چرا پسوردهای ضعیف هنوز عامل اصلی نفوذ هستند؟

هکرها منتظر نمیمانند تا یک باگ عجیب در سیستم پیدا کنند. اولین و سادهترین مسیر همیشه امتحان کردن پسورد است. ابزارهای خودکار روزانه میلیونها تلاش لاگین انجام میدهند و پسوردهای رایج در سراسر اینترنت را تست میکنند.

مثالهایی از پسوردهای تکراری که اغلب در حملات Brute Force موفق شدهاند:

-

123456 -

admin123 -

root2024 -

password -

qwerty!@#

اگر سرور روی اینترنت عمومی باشد و از RDP یا SSH محافظت نشده استفاده کند، این تلاشها میتوانند طی چند دقیقه به یک دسترسی کامل تبدیل شوند.

Brute Force و Credential Stuffing

-

Brute Force: تست میلیونها ترکیب پسورد تا یکی جواب بدهد.

-

Credential Stuffing: استفاده از پسوردهایی که از سایتهای دیگر لیک شدهاند و معمولاً کاربران مشابه آن را در سرور خود هم استفاده کردهاند.

این دو حمله سادهترین راه نفوذ هستند اما بالاترین نرخ موفقیت را دارند.

نقش سرویسهای RDP و SSH در نفوذ

RDP (در ویندوز سرور) و SSH (در لینوکس) اصلیترین درگاههای دسترسی به سرور هستند. اگر این پورتها باز بمانند یا محدودیتی روی IP اعمال نشود، مهاجم مستقیماً به نقطهای حمله میکند که کنترل کامل سرور را در اختیارش قرار میدهد.

نشانههای حمله

قبل از اینکه مهاجم وارد سرور شود، معمولاً نشانههایی در لاگها دیده میشود:

۱. افزایش تلاش ناموفق لاگین

در ویندوز: Event Viewer → Security → Failed Login Attempts

در لینوکس: فایل /var/log/auth.log یا /var/log/secure

۲. لاگهای مشکوک

-

تلاش لاگین با نام کاربر root از کشورهای ناشناس

-

تست یوزرنیمهای تصادفی

-

تلاشهای دقیقهای یا ثانیهای برای ورود

اگر این اتفاقها تکرار شود، یعنی سرور تحت اسکن و حمله Brute Force است.

راهکارهای جلوگیری از این نوع نفوذ

۱. استفاده از SSH Key بهجای پسورد

در لینوکس بهترین روش این است که پسورد ورود به کل سرور را غیرفعال کنید و فقط اجازه ورود با SSH Key را بدهید.

۲. فعال کردن MFA (احراز هویت چندمرحلهای)

روی RDP یا پنلهای مدیریتی مثل Webmin، cPanel، Plesk یا حتی VPN دسترسی.

۳. محدود کردن IP یا تعداد کوئریها

-

دسترسی RDP فقط از یک یا چند IP مشخص

-

محدود کردن پورت 22 یا تغییر آن

-

استفاده از Port Knocking یا فایروال لایه 7

۴. استفاده از ابزارهای امنیتی خودکار

-

Fail2Ban (برای SSH و سرویسهای دیگر)

-

CSF (ConfigServer Firewall)

-

Firewalld یا UFW برای محدود کردن ترافیک ورودی

این ابزارها IP مهاجمانی را که در مدت کوتاه چندین تلاش ناموفق دارند، بهصورت خودکار بلاک میکنند.

خطای دوم: بهروزرسانی نکردن سیستم و سرویسها

یکی از حیاتیترین ریشههای هک سرور مجازی، استفاده از سیستمعامل یا سرویسهایی است که مدتها بدون بهروزرسانی رها شدهاند. برخلاف تصور رایج، بسیاری از حملات نیاز به «مهارت خاص» ندارند؛ بلکه روی ضعفهایی انجام میشوند که مدتها قبل وصله شدهاند اما مدیر سرور آن وصلهها را نصب نکرده است.

چرا این خطا تا این حد خطرناک است؟

وقتی سیستم قدیمی باشد، یعنی:

-

باگها و حفرههای امنیتی آن از قبل شناخته شدهاند

-

ابزارهای آماده برای سوءاستفاده از همین ضعفها وجود دارد

-

فقط کافی است سرورتان در اینترنت باشد تا اسکنرهای خودکار آن را پیدا کنند

هکِ سرورهای Patch نشده بیشتر از آن چیزی است که فکرش را میکنید، چون مهاجم لازم نیست هکر حرفهای باشد؛ یک اسکریپت آماده کافی است.

آسیبپذیریهای روز صفر (Zero-Day):

Zero-Day یعنی باگی که تازه کشف شده و هنوز باگ امنیتی رسمی برایش منتشر نشده است.

اما نکته اینجاست:

Zero-Day فقط برای چند روز خطرناک است؛ اما وقتی Patch منتشر شد و مدیر سرور آن را نصب نکرد، ریسک بسیار بزرگتر میشود.اکثر حملات بزرگ زمانی اتفاق افتادهاند که باگ منتشر شده ولی سرورها هنوز آپدیت نشدهاند.

Exploitهای آماده برای سرویسهای رایج:

هکرها بهصورت دستی دنبال سرور آسیبپذیر نمیگردند؛ اسکنرهای خودکار این کار را انجام میدهند.وقتی نسخهی قدیمی سرویسها روی VPS نصب باشد، مهاجم فقط کافی است این Exploitها را اجرا کند:

-

Apache با نسخههای قدیمی mod_proxy یا mod_php

-

PHP-FPM با باگهایی که امکان اجرای کد را میدهد

-

OpenSSH که در نسخههای قدیمیتر آسیبپذیریهای افزایش دسترسی داشته

-

Exim که بارها دچار RCE شده

-

حتی Kernel که حملات Privilege Escalation روی آن بسیار رایج است

نمونههای واقعی از حملات به نسخههای قدیمی

۱. حمله به نسخههای قدیمی PHP یا WordPress

هزاران سایت وردپرسی فقط به این دلیل هک میشوند که نسخه PHP یا پلاگینها قدیمی است.

کافی است:

-

یک پلاگین WordPress آپدیت نشده باشد

-

یک نسخه قدیمی PHP-FPM آسیبپذیر باشد

-

یک فولدر با Permission نادرست باز باشد

مهاجم از طریق همان آسیبپذیری کوچک کد مخرب بارگذاری میکند.

۲. بحران Log4j

آسیبپذیری Log4j که در سال ۲۰۲۱ کشف شد، یکی از خطرناکترین و گستردهترین باگهای تاریخ بود. Log4j یک کتابخانه بسیار محبوب جاوا است که در وبسایتها، اپلیکیشنها، سرورهای گیم، سرویسهای ابری، سیستمهای سازمانی و حتی دستگاههای IoT استفاده میشود.

مشکل اینجا بود که مهاجم فقط با ارسال یک رشته متنی ساده (مثلاً در User-Agent یا یک فرم ورودی) میتوانست باعث اجرای کد دلخواه روی سرور بدون نیاز به دسترسی اولیه یا لاگین شود.وصله امنیتی خیلی سریع منتشر شد،اما مشکل اصلی این بود که میلیونها سرور اصلاً بهروزرسانی نشدند.هزاران سرور، ماهها و حتی بیش از یک سال بعد از انتشار Patch، همچنان با یک درخواست ساده قابل هک بودند.

این حادثه نشان داد که بیتوجهی به آپدیتها چطور میتواند حتی وبسایتها و سیستمهایی که کاملاً حرفهای طراحی شدهاند را در برابر هک سرور مجازی آسیبپذیر کند.

۳. حملات Exim و Kernel

Exim یکی از رایجترین سرویسهای Mail Transfer Agent (MTA) روی سرورهای لینوکسی بهخصوص روی توزیعهایی مثل Debian و Ubuntu، است.

در سالهای اخیر چندین بار آسیبپذیریهای RCE (Remote Code Execution) خطرناک در Exim گزارش شده است؛ یعنی مهاجم میتواند بدون نیاز به ورود فقط با ارسال یک درخواست خاص، دستورات دلخواه خود را روی سرور اجرا کند.چالش اصلی این بود که بسیاری از سرورها نسخههای قدیمی Exim را اجرا میکردند، نسخههایی که مدتها قبل برای آنها باگ منتشر شده بود.به همین دلیل، میلیونها سرور لینوکسی حتی ماهها بعد از انتشار Patch همچنان قابل نفوذ بودند و در حملات گسترده Botnetها مورد سوءاستفاده قرار گرفتند.اما در کنار Exim، Kernel لینوکس هم یکی از مهمترین نقاط شکست امنیتی محسوب میشود. Kernel در واقع مغز سیستمعامل است و اگر آسیبپذیری در آن وجود داشته باشد، مهاجم میتواند از یک دسترسی معمولی (مثلاً یک کاربر محدود یا یک سرویس آسیبپذیر) به دسترسی root برسد.

راهکارهای پیشگیری

۱. فعال کردن Auto-Updates

برای سرویسهای سطح پایین (مثل بستههای کوچک، ابزارها، پکیجهای امنیتی) میتوان از آپدیت خودکار استفاده کرد.اما برای سرویسهای حساس مثل Kernel یا دیتابیس بهتر است آپدیتها کنترلشده باشند.

۲. پیادهسازی مدیریت پچ منظم

در شرکتهای حرفهای این کار یک روال مشخص دارد:

-

بررسی هفتگی آپدیتها

-

نصب روی محیط تست

-

سپس اجرا روی سرور اصلی

۳. Snapshot قبل از هر بهروزرسانی

بهخصوص برای سرورهای مجازی این بهترین بیمه است.اگر آپدیت ناسازگار بود، میتوانید کل سیستم را Rollback کنید.

۴. بررسی منظم CVEها

هر سرویس بزرگی (Apache، PHP، Nginx، Kernel، OpenSSH) ماهانه چند CVE دارد.

با ابزارهای ساده مثل:

-

yum updateinfo -

apt list --upgradable -

اسکنرهایی مثل Lynis یا OpenVAS

میتوانید بلافاصله سرویسهای آسیبپذیر را شناسایی و پچ کنید.

خطای سوم: پیکربندی امنیتی اشتباه یا ناقص

سومین عامل اصلی در هک سرور مجازی، پیکربندی امنیتی اشتباه یا ناقص است؛ اشتباهاتی که معمولاً ساده و قابل پیشگیریاند، اما بیشترین تأثیر را در باز شدن درهای سرور برای مهاجمان دارند. حتی اگر پسورد قوی باشد و سیستم همیشه آپدیت شود، یک پورت باز یا یک اجازه فایل اشتباه میتواند کل زنجیره امنیت را از بین ببرد.

چرا پیکربندی اشتباه تا این حد خطرناک است؟

هک همیشه از یک «نفوذ اولیه» شروع نمیشود؛ خیلی وقتها هکرها مستقیم وارد محیطهایی میشوند که بدون محافظ رها شدهاند. یک unsecured config میتواند دقیقاً همان چیزی باشد که مهاجم به آن نیاز دارد.چند نمونه از رایجترین خطاها:

۱. باز بودن پورتهای غیرضروری

بسیاری از سرورها پورتهای زیر را بدون محدودیت باز میگذارند:

-

پورتهای مدیریت (22، 3389، 3306، 5432)

-

پورتهای دیتابیس

-

پورت سرویسهای تست یا توسعه

-

پورتهای Backup که معمولاً فراموش میشوند

هکرها با اسکن ساده میتوانند تمام این پورتها را شناسایی کنند.همین یک پورت اضافه، نقطه ورود به کل سرور است.

۲. پیکربندی اشتباه فایروالها (UFW / Iptables / Firewalled)

بسیاری از مدیران سرور بهجای ساخت Ruleهای مشخص و حداقلی، به قوانین پیشفرض تکیه میکنند.

چند خطای رایج:

-

تنظیم Allow برای کل اینترنت بهجای IP مشخص

-

عدم محدودسازی پورت SSH

-

عدم فعالسازی Stately Rules

-

حذف نکردن پورتهای قدیمی پس از تغییر سرویسها

فایروال اگر درست پیکربندی نشود، عملاً فقط یک «ظاهر امنیتی» دارد.

۳. Permissionهای اشتباه روی فایلها و فولدرها

این خطا آنقدر ساده است که معمولاً نادیده گرفته میشود؛ اما یکی از رایجترین دلایل لو رفتن دسترسیهاست.

مثالها:

-

فولدرهای وبسایت با Permission 777

-

دسترسی Write برای همه کاربران

-

امکان تغییر فایلهای حساس مثل

wp-config.phpیا.env

اگر مهاجم بتواند حتی یک فایل PHP را در مسیر سایت تغییر دهد، یعنی میتواند یک WebShell تزریق کند.

۴. اجرای سرویسها با کاربر root

بعضی سرویسها (مثل MySQL، Nginx، Apache، Redis) هرگز نباید با کاربر root اجرا شوند.

چون اگر مهاجم یک آسیبپذیری در همان سرویس پیدا کند:

دسترسی کامل root به تمام سرور را میگیرد.

این یکی از خطرناکترین اشتباهات پیکربندی است.

مثالهای واقعی از فاجعههای پیکربندی امنیتی

۱. MongoDB بدون پسورد (فاجعهی کلاسیک)

دهها هزار دیتابیس MongoDB در دنیا بدون هیچ رمز عبوری روی اینترنت باز بودند. در نتیجه هکرها بهطور خودکار دیتابیس را پاک میکردند و یک فایل باجگیری جای آن میگذاشتند.

۲. Redis در حالت Public

Redis همیشه باید فقط روی localhost یا شبکه داخلی باشد.اما اگر Public شود مهاجم میتواند فایل SSH Key خودش را روی سرور بنویسد و وارد شود.

۳. phpMyAdmin بدون محدودیت IP

اگر فقط با یک URL عمومی دردسترس باشد، مهاجم فقط باید Credential صحیح را پیدا کند.حتی اگر پسورد قوی هم باشد، brute force میتواند آن را شکست دهد.معمولاً هکرها از همین مسیر به دیتابیس WordPress نفوذ میکنند.

راهکارهای پیشگیری از هک سرور مجازی ناشی از پیکربندی اشتباه

برای جلوگیری از هک سرور مجازی تنها داشتن پسورد قوی یا نصب آپدیتها کافی نیست. مهمترین بخش امنیت، ساختن یک زیرساخت اصولی است؛ زیرساختی که حتی اگر مهاجم به یک نقطه کوچک دسترسی پیدا کند، نتواند آن را به یک نفوذ گسترده تبدیل کند. پیشگیری در این مرحله یعنی ایجاد یک معماری امن و اعمال قوانین سختگیرانهای که اجازه خطا ندهند.

۱. شبکهبندی صحیح: اولین خط دفاع در برابر نفوذ

یکی از مهمترین روشهای جلوگیری از هک سرور مجازی، جداسازی لایههای دسترسی است.

وقتی همه سرویسها روی یک شبکه قرار بگیرند، مهاجم با پیدا کردن یک نقطه ضعف، به تمام بخشها دسترسی پیدا میکند. اما اگر:

-

سرویسهای عمومی در Subnet جدا

-

دیتابیسها در شبکه خصوصی (VPC / VLAN)

-

سرویسهای مدیریتی در یک شبکه امن و محدود

قرار بگیرند، مهاجم حتی اگر یک سرویس را Exploit کند، نمیتواند از آن برای دسترسی به دیتابیس یا کنترل سرور استفاده کند. این لایهلایه کردن دسترسیها اساس کار معماری امنیتی است و بسیاری از نفوذها را در همان مرحله اول متوقف میکند.

۲. اجرای اصل Least Privilege: جلوگیری از گسترش نفوذ

در بسیاری از حملات، هکر در ابتدا دسترسی محدودی میگیرد؛ اما چون سرویسها با کاربر اشتباه اجرا شدهاند یا Permissionها باز هستند، همان دسترسی جزئی تبدیل به دسترسی کامل میشود. برای جلوگیری از این نوع هک سرور مجازی لازم است:

-

هر سرویس با یک کاربر مخصوص خودش اجرا شود

-

هیچ سرویس کاربردی با کاربر root فعال نباشد

-

فایلهای حساس فقط خواندنی باشند

-

هر Role فقط به منابع ضروری خودش دسترسی داشته باشد

این ساختار باعث میشود اگر هکر از یک سرویس کوچک عبور کرد، نتواند به سرعت به کل سرور آسیب بزند.

۳. Hardening لینوکس و ویندوز: تبدیل سرور به یک محیط مقاوم

هاردنینگ دقیقاً همان فرآیندی است که سرور را از یک سیستم «قابل نفوذ» به یک سیستم «مقاوم» تبدیل میکند.

در این مرحله باید تمام سطح حمله کاهش داده شود. این شامل موارد زیر است:

-

غیرفعال کردن سرویسهایی که استفاده نمیکنید

-

محدود کردن دسترسی SSH و RDP فقط به چند IP مشخص

-

فعال کردن Fail2Ban برای مهار حملات Brute Force

-

تغییر پورتهای پیشفرض سرویسها

-

فعالسازی SELinux یا AppArmor برای جلوگیری از اجرای کدهای غیرمجاز

-

محافظت از فایلهای کانفیگ مهم مثل

wp-config.phpیا.env

هاردنینگ یکی از مؤثرترین اقدامات برای کاهش احتمال هک سرور مجازی است، چون سطح حمله را به حداقل میرساند.

۴. بررسی دورهای و استفاده از چکلیست امنیتی

حتی اگر بهترین پیکربندی را داشته باشید، اگر وضعیت سرور را بهطور منظم بررسی نکنید، ممکن است تغییرات کوچک یا اشتباهات ناخواسته زمینه هک سرور مجازی را فراهم کنند.

اینجاست که استفاده از چکلیست اهمیت پیدا میکند:

-

بررسی روزانه لاگها

-

اسکن دورهای سرور از نظر پورتهای باز با ابزارهایی مثل Nmap

-

بررسی Permission فایلها

-

اطمینان از اینکه هیچ سرویس غیرضروری ناخواسته فعال نشده

-

بازبینی Ruleهای UFW، Iptables یا Firewalled

-

بررسی دورهای SSL/TLS و نسخههای پروتکلها

این بررسیها نهتنها خطاهای انسانی را پیدا میکنند، بلکه از تغییرات ناخواسته هنگام نصب سرویسها جلوگیری میکنند.

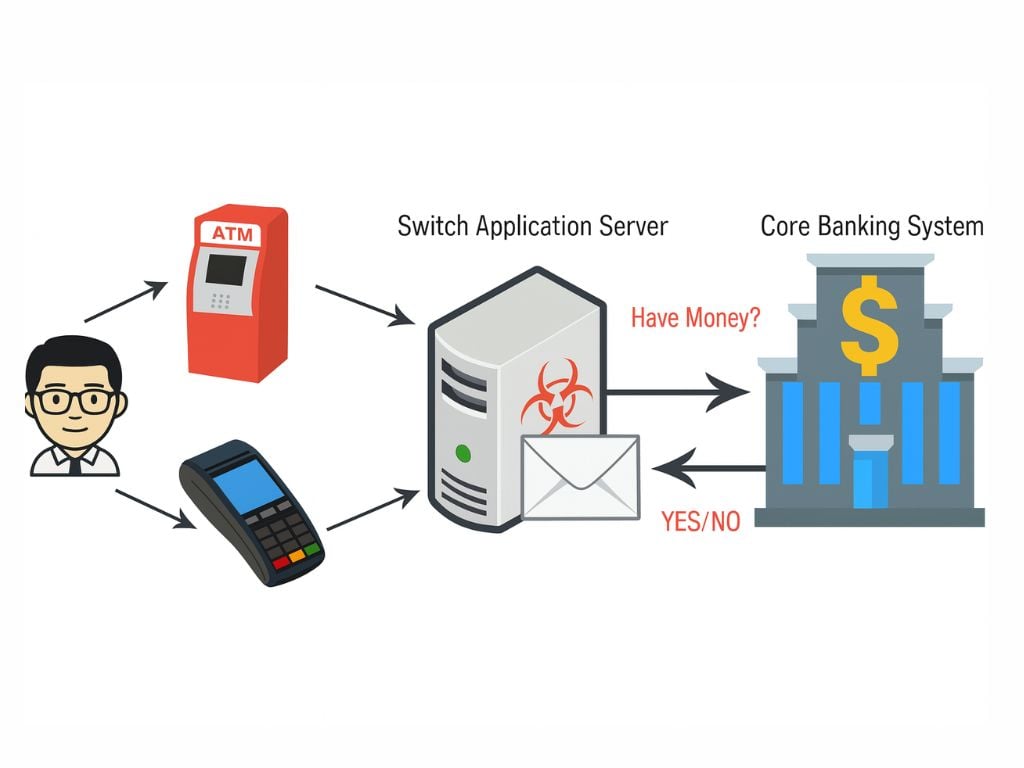

ترکیب این سه خطا چگونه منجر به هک سرور مجازی میشود؟

هیچ حمله موفقی یکشبه اتفاق نمیافتد؛ معمولاً مجموعهای از اشتباهات کوچک کنار هم قرار میگیرند و مهاجم از همین زنجیره ضعفها استفاده میکند تا به یک نفوذ کامل برسد. ترکیب سه خطای اصلی، پسورد ضعیف، بهروزرسانی نکردن سرویسها و پیکربندی اشتباه؛ دقیقاً همان موضوعی است که اغلب در هک سرور مجازی دیده میشود. در ادامه یک سناریوی واقعی را قدمبهقدم بررسی میکنیم تا ببینیم این مسیر چطور طی میشود.

سناریوی واقعی از یک حمله کامل

۱. پسورد ضعیف : لاگین موفق مهاجم

ماجرا از یک نقطه بسیار ساده شروع میشود:

سروری که روی اینترنت قرار دارد و هیچ محدودیت IP یا SSH Key برای ورود ندارد. ابزارهای خودکار هکرها دائماً اینترنت را برای یافتن این سرورها اسکن میکنند. کافی است رمز عبور SSH یا RDP یک مقدار قابل حدس باشد، مثلاً:

-

Admin123! -

root2024

در این مرحله مهاجم بدون نیاز به تخصص خاص، فقط با Brute Force وارد سیستم میشود.این همان نقطهای است که بسیاری از هکهای سرور مجازی آغاز میشوند.

۲. سرویس آپدیت نشده : اجرای Exploit برای ارتقای دسترسی (Privilege Escalation)

مهاجم وارد سرور شده، اما هنوز کاربر معمولی است و دسترسی root ندارد.

اینجاست که ضعف دوم وارد بازی میشود:

سرویسها، Kernel یا پکیجهای مهم آپدیت نشدهاند.

مثال واقعی:

-

نسخه قدیمی Kernel که آسیبپذیری Local Privilege Escalation دارد

-

نسخه قدیمی PHP-FPM یا Apache

-

نسخه آسیبپذیر Exim

-

باگهای خطرناک SSH یا Sudo در نسخههای قدیمی

هکر یک Exploit آماده را اجرا میکند و در کمتر از یک دقیقه به سطح دسترسی root میرسد.اگر Patch نصب شده بود، این مرحله کاملاً غیرممکن میشد. اما در سرورهای قدیمی، این مسیر همیشه باز است.

۳. پیکربندی اشتباه :دسترسی کامل به دیتابیس، تزریق فایل و نصب Backdoor

حالا که مهاجم به کاربر root رسیده، کافی است یک پیکربندی اشتباه داخل سرور باشد تا مرحله نهایی هک سرور مجازی تکمیل شود:

-

پورت دیتابیس بهصورت Public باز است

-

Redis یا MongoDB بدون پسورد در حال اجراست

-

phpMyAdmin بدون محدودیت IP در دسترس است

-

فولدرهای سایت Permission اشتباه دارند و قابلنوشتن هستند

هکر یا دیتابیس را دانلود و پاک میکند، یا یک Backdoor داخل سایت قرار میدهد، یا WebShell روی سرور آپلود میکند تا برای همیشه دسترسی داشته باشد.این مرحله همانجایی است که «نفوذ ساده» تبدیل به «هک کامل سرور مجازی» میشود.

چگونه از هک سرور مجازی جلوگیری کنیم؟

برای جلوگیری از هک سرور مجازی باید امنیت را در چند لایه اجرا کرد. هر لایه یک مانع جداگانه برای مهاجم ایجاد میکند و کوچکترین خطا باعث نمیشود کل ساختار فرو بریزد.

1. کنترل و محدود کردن مسیرهای ورود به سرور

محدودسازی دسترسی SSH و RDP

اگر درگاههای مدیریتی برای همه آیپیها باز باشند، مهاجم هر لحظه میتواند آنها را هدف قرار دهد. محدود کردن دسترسی فقط به چند IP مشخص یا فعال کردن Port Knocking اولین خط دفاعی در برابر هک است.

استفاده از SSH Key و MFA

پسورد همیشه احتمال لو رفتن دارد. استفاده از کلیدهای SSH و فعالسازی احراز هویت چندمرحلهای باعث میشود حتی اگر رمز عبور به دست مهاجم برسد، امکان ورود نداشته باشد. این بالاترین سطح جلوگیری از هک سرور مجازی در لایه دسترسی است.

2. بهروزرسانی منظم سیستم و سرویسها

اهمیت Patchهای امنیتی

بخش بزرگی از حملات زمانی اتفاق میافتند که سرویسها قدیمی هستند. Kernel، Apache، PHP-FPM، OpenSSH و حتی پلاگینهای وبسایت اگر بهروز نباشند، راه نفوذ را باز میکنند.

برنامه مشخص آپدیت و Snapshot

بهروزرسانیها باید منظم و انجام شود.

یک روند استاندارد:

-

بررسی هفتگی آپدیتها

-

تست روی محیط جدا

-

گرفتن Snapshot

-

اجرا روی سرور اصلی

این کار سرور را در برابر Exploit های آماده محافظت میکند و احتمال هک سرور مجازی را به حداقل میرساند.

3. پیکربندی اصولی سرور و کاهش سطح حمله

بستن پورتهای غیرضروری و جداسازی شبکه

پورتهای باز اضافه، دقیقاً مثل پنجرههای فراموششده هستند.جداسازی شبکه (Public، Private، Management) باعث میشود مهاجم حتی با نفوذ اولیه نتواند به بخشهای مهم دسترسی پیدا کند.

اجرای اصل Least Privilege

هر سرویس باید فقط به منابعی که نیاز دارد دسترسی داشته باشد.وقتی سرویسها با کاربر root اجرا شوند، یک باگ کوچک میتواند به هک کامل سرور مجازی منجر شود.

تنظیم Permission فایلها

فولدرهای وبسایت یا فایلهای تنظیمات اگر قابل نوشتن باشند، مهاجم میتواند WebShell یا Backdoor تزریق کند.Permission صحیح، نیمی از امنیت است.

4. هاردنینگ لینوکس و ویندوز

غیرفعالسازی سرویسهای غیرضروری

هر سرویسی که اجرا میشود، اگر استفاده نشود، یک سطح حمله جدید ایجاد میکند.

تنظیم فایروال (UFW، IPTables، CSF، Firewalld)

فایروال باید فقط اجازه عبور ترافیک موردنیاز را بدهد و تمام دسترسیهای اضافی را ببندد. پیکربندی حرفهای فایروال یکی از مهمترین اقدامها برای جلوگیری از هک سرور مجازی است.

فعالسازی SELinux یا AppArmor

این ابزارها جلوی اجرای کدهای مشکوک یا دسترسی غیرمجاز سرویسها را میگیرند و یک لایه امنیتی بسیار مهم اضافه میکنند.

5. نظارت مداوم و بررسی فعالیتهای مشکوک

مانیتورینگ لاگها و تلاشهای ورود

هک همیشه یکشبه اتفاق نمیافتد؛ معمولاً چند روز قبل از حمله نشانههایی دیده میشود:

-

تلاشهای ورود مکرر

-

پورتهای جدید

-

پردازشهای ناشناس

-

مصرف غیرعادی منابع

با مانیتورینگ درست، این نشانهها قبل از تبدیل شدن به خطر جدی شناسایی میشوند.

اسکن دورهای پورتها و سرویسها

ابزارهایی مثل Nmap، Lynis یا OpenVAS کمک میکنند هر تغییری که ممکن است امنیت را کاهش دهد، سریعاً پیدا شود.

راهنمای رسمی برای امنسازی سرورها و جلوگیری از نفوذ

جمعبندی

هک سرور مجازی معمولاً نتیجه یک نقص بزرگ تکنیکی نیست؛ بیشترِ حملات از چند اشتباه ساده شروع میشوند: یک رمز عبور ضعیف، یک سرویس بهروز نشده، یا یک پیکربندی اشتباه که مسیر نفوذ را برای مهاجم باز میکند. وقتی این سه خطا کنار هم قرار بگیرند، حتی یک حمله ساده میتواند تبدیل به دسترسی کامل، حذف دادهها، سوءاستفاده از منابع و ایجاد Backdoor شود.

اما نکته مهم این است که جلوگیری از این حملات دشوار نیست. با محدودسازی دسترسی، اجرای آپدیتهای منظم، پیکربندی اصولی فایروال و سرویسها، و نظارت مداوم بر رفتار سرور، احتمال هک تقریباً به صفر میرسد. امنیت یک بار اتفاق نمیافتد؛ یک چرخه دائمی است که باید مرتب اجرا شود.اگر این اصول ساده را رعایت کنید، سرور شما حتی در مقابل حملات گسترده هم پایدار خواهد ماند و هیچ مهاجمی نمیتواند از اشتباهات کوچک برای نفوذ استفاده کند.